「「情報セキュリティ10大脅威2023」の公開~組織編(2)」より続く

9位:不注意による情報漏えい等の被害

日常的に内部の機密情報を取り扱う従業者が、不注意等により個人情報や機密情報を漏えいしてしまうことがあります。例えば、

・メールの誤送信

・重要情報を含む紙媒体や電子媒体(USB)の置忘れや紛失

・急ぎの用件に伴う注意力散漫による過失

・組織内の取り扱いルールが曖昧さからくる、属人的な行為

等が考えられます。その結果、情報の取得者により悪用され、大きな被害をもたらす可能性があります。特にテレワーク化が進む中で、オフィス外で機密情報等の持ち出しや参照の機会が増加すると、情報漏えいのリスクが高くなる恐れがあります。

これも当たり前のことですが情報管理に関する規程やルールを定め、面倒でもきちんと運用することが重要です。同時に情報管理を適切に行えるよう、情報リテラシーを向上させるためのトレーニングも行う必要があります。

10位:犯罪のビジネス化(アンダーグラウンドサービス)

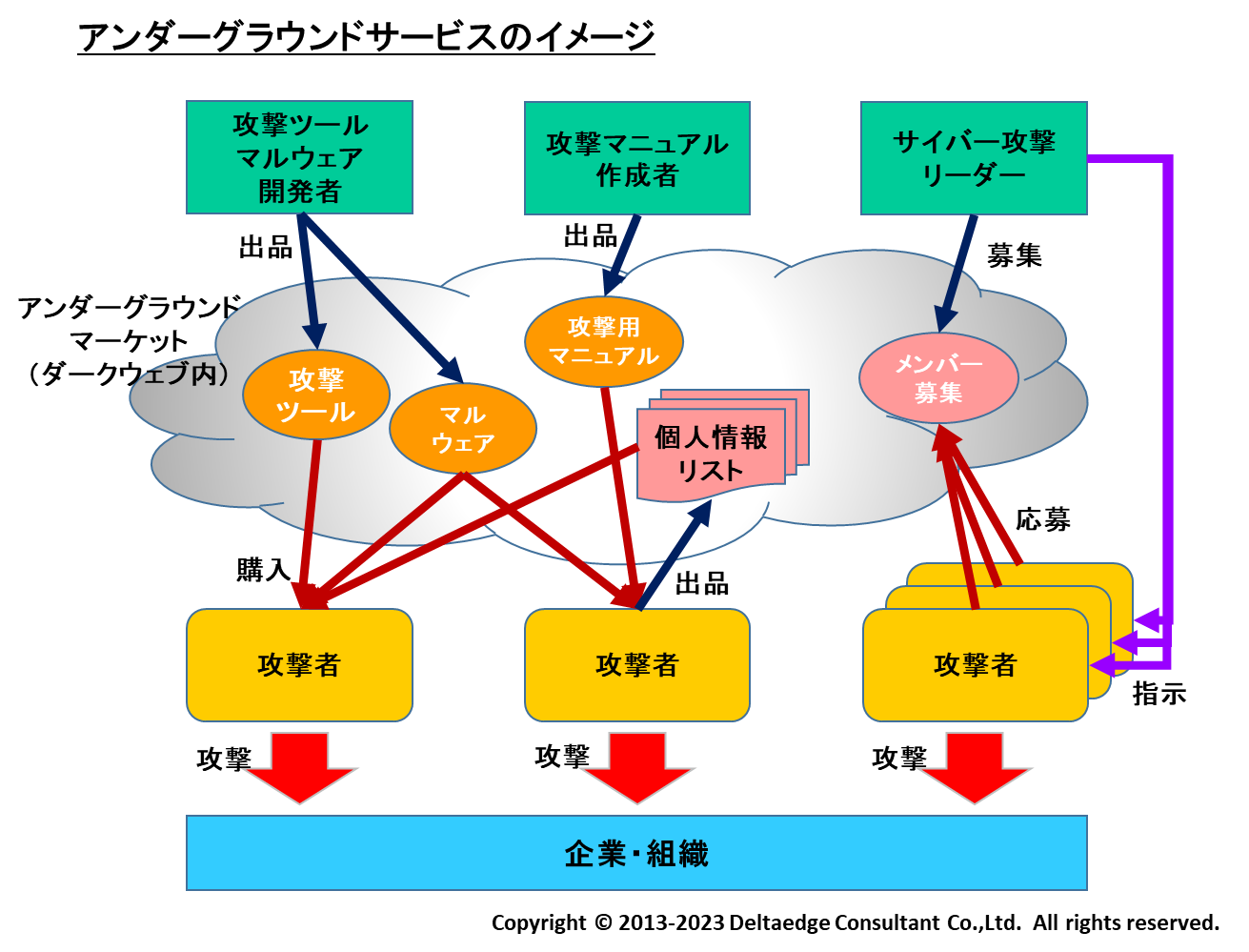

アンダーグラウンドサービスとは、サイバー攻撃を目的としたツールやサービス、等が取引され、サイバー攻撃に利用されている状況です。サイバー攻撃の大半は金銭目的であり、直接金銭を要求したり、高額で取引されるだろう顧客情報や機密情報を窃取したりすることが行われています。当初、サイバー攻撃は個人や少人数のグループによって個別に行われてきましたが、より大きな金額をより効率的に窃取するため、ビジネス化が進んでいます。

例えば、攻撃ツールやマルウェアの開発者は自ら攻撃を行わず、アンダーグラウンドのマーケットに開発したものを販売します。一方、サイバー攻撃を行う犯罪者は、アンダーグラウンドマーケットから攻撃ツールやマルウェア、マニュアル類、及び他の攻撃者が不正に入手した個人情報リスト等を購入することで、容易に攻撃を行うことが可能となります。また、昨今の特殊詐欺と同様、アンダーグラウンド内の掲示板等で仲間を集め、役割分担を行ってサイバー攻撃を行うケースも考えられます。

この結果、サイバー攻撃への参入ハードルは低くなり、高度なプログラミング等の知識がなくてもサイバー攻撃を行うことが可能となるため、サイバー攻撃は今後も増加していくことが予想されます。一方で、攻撃者の多くは同じようなツールや手法を用いるため、随時アップデートされるセキュリティ対策に対応できれば、マニュアル化されたサイバー攻撃の防止は容易になると考えられます。

さらに、サイバー攻撃の核となる攻撃ツールやマルウェアの開発者や攻撃マニュアルの作成者はビジネス化によって直接手を汚さない位置にいるため、サイバー攻撃が根絶されることは難しいことにも留意すべきです。

「情報セキュリティ10大脅威2023」に関する考察

冒頭に申し上げた通り、この10大脅威の順位は、必ずしも実施すべき対策の優先順位を決めるものではないということです。つまり、

・「上位」→脅威が大きい→優先度が高い

・「下位」→脅威が小さい→優先度が低い、または様子見

という訳ではありません。この10大脅威は、世間一般で「話題となった」「社会的影響の大きかった」という観点で選出されている印象があります。それぞれの企業や組織で行うべき対策の優先順位付けは、企業や組織の業容、事業上の位置づけ、組織内の対策状況、事業を取り巻く環境、等から個別に検討する必要があります。その検討の際に、この10大脅威の内容を参考にするのが良いと考えます。

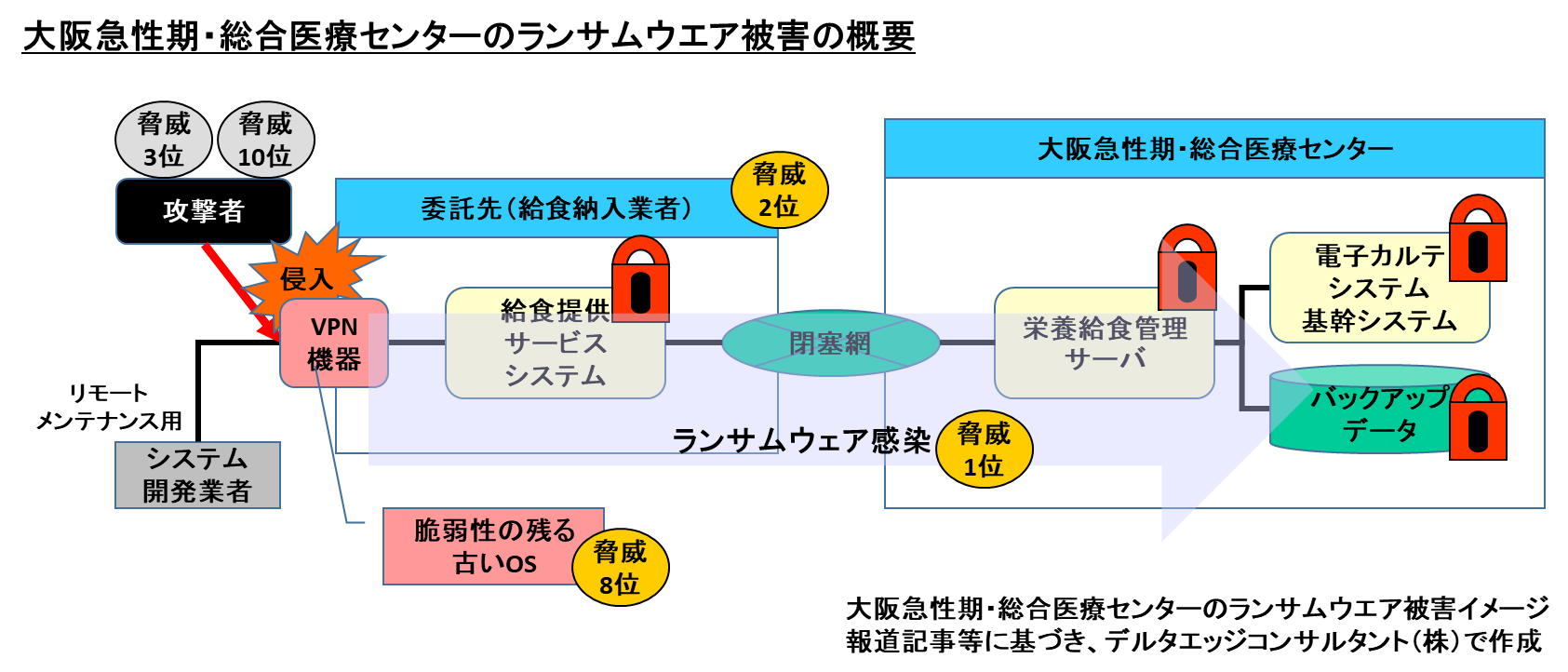

また、10大脅威で取り上げられた個々の脅威がそれぞれ独立したものではなく、相互関連性が高いことにも留意する必要があります。例えば、昨年秋に関西の病院がランサムウェアの被害に遭ったという事案がありましたが、この件に関しては、今回の10大脅威のうち、以下の項目が関連していると考えられます。

・1位:ランサムウェアによる被害

・2位:サプライチェーンの弱点を悪用した攻撃

・8位:脆弱性対策情報の公開に伴う悪用増加

また、明確な関連性は確認されていませんが、以下の項目が関連する可能性があります。

・3位:標的型攻撃による機密情報の窃取

・10位:犯罪のビジネス化(アンダーグラウンドサービス)

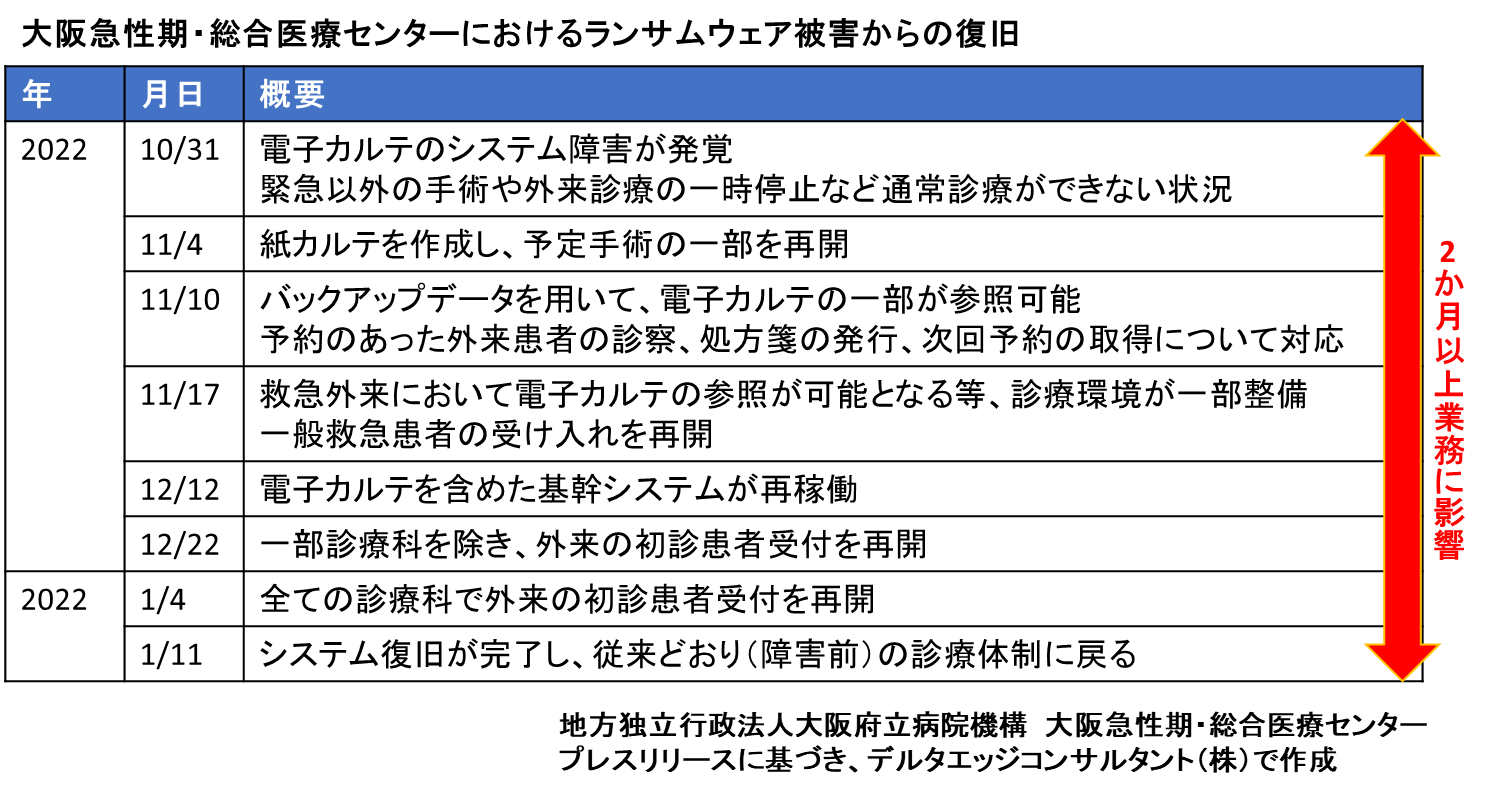

大阪急性期・総合医療センターではランサムウェアによるサイバー攻撃を受け、電子カルテシステムを含む基幹システムやバックアップなどのデータが暗号化されました。その概要は下図の通りです。

調査の結果、攻撃者は病院のネットワークに直接侵入したのではなく、入院患者の食事を納入していた事業者からネットワーク経由で侵入された可能性が高いと考えられています。その事業者の外部とアクセスするVPN機器のOSが、脆弱性のある古いOSを使用し続けたことから不正アクセスを許してしまったと考えられています。なお、この脆弱性は今回の事件が遡ること約1年前に、ランサムウェアの被害を受けた徳島の病院と同じものであったのも問題の一つです。

大阪急性期・総合医療センターはランサムウェアによる身代金要求を拒否しましたが、復旧までに2か月以上を要しています。その経緯は、以下の通りです。

復旧作業については、単純にバックアップから戻すだけでなく、ネットワーク上のセキュリティ状況を確認し、脆弱性をすべて潰すことが必要となります。そうしないと、再度同じ攻撃を受ける可能性があるからです。

さらに、関連する可能性のある脅威として2点挙げましたが、「標的型攻撃による機密情報の窃取」について、病院はランサムウェアによる有力な攻撃対象の一つです。それは、事業内容が生命に関わるため、身代金要求を受け入れる可能性が高いと考えられているからです。そこで攻撃対象とする病院を決めるために、「犯罪のビジネス化(アンダーグラウンドサービス)」が関連します。つまり、アンダーグラウンドサービスからランサムウェアや不正アクセスに関わるツール、操作マニュアル等の購入、及び漸弱性を持つ機器のリスト等を入手している可能性が考えらえます。

なお、今回発表された「情報セキュリティ10大脅威2023」の詳しい解説は、今後IPAのサイトで公開を予定しているとのことです。

参考:

独立行政法人情報処理推進機(IPA)

「情報セキュリティ10大脅威 2023」

上記内容に関するコンサルティングサービスやアドバイザリサービスに関するご相談やお問い合わせついては、「お問い合せ」のページからご連絡ください。

興味や関心がございましたら、ぜひご連絡ください。