「「情報セキュリティ10大脅威2023」の公開~組織編(1)」より続く

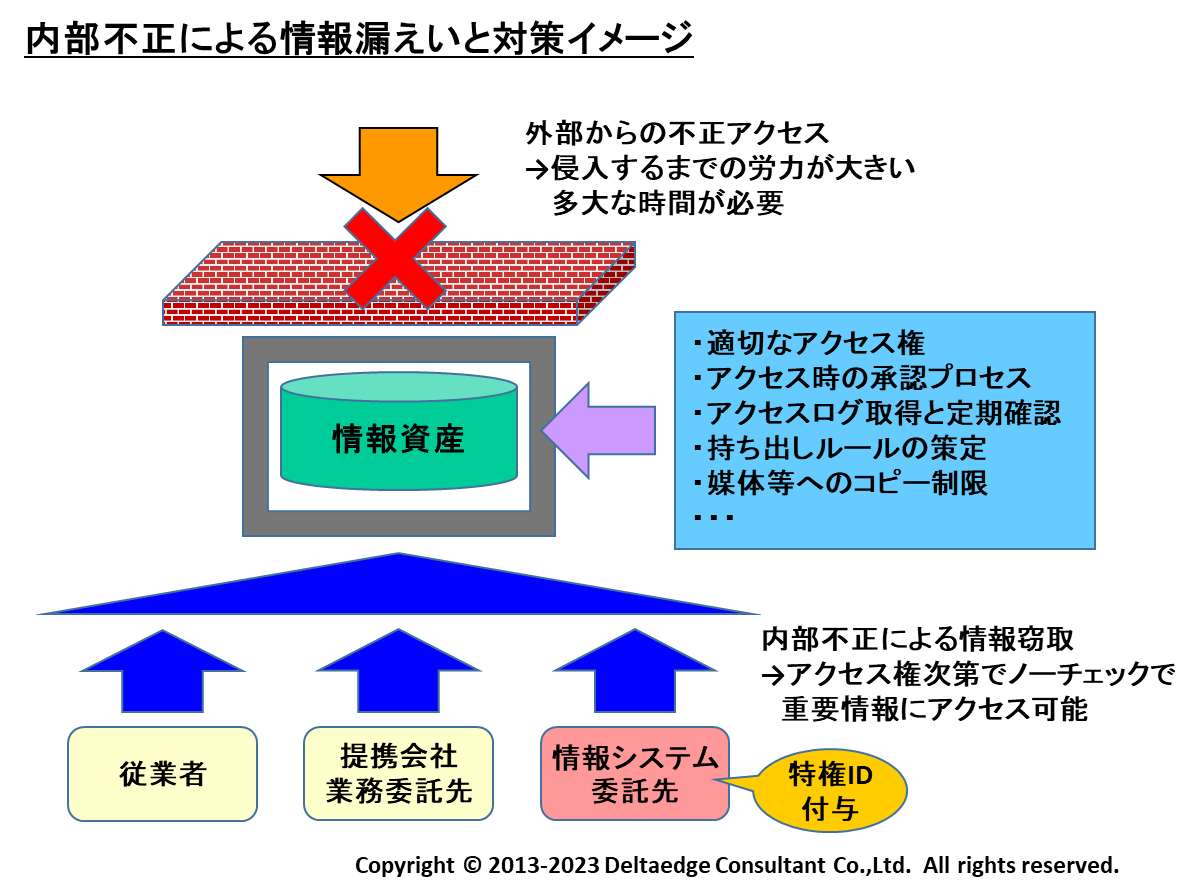

4位:内部不正による情報漏えい

企業や組織の従業員、元従業員、パートタイマーや派遣等により、金銭目的や私怨から機密情報を不適切に持ち出したり、悪用したりすることです。また、情報システム委託先に関しては、特権IDが付与されていることから、よりたやすく不正行為に及ぶことが可能です。漏えいした情報の重要性や漏えい規模によっては、企業や組織の社会的信用の失墜や、顧客等に対する多額の損害賠償、等が発生する可能性もあります。時おり報道される、大量の顧客情報の漏えい事件は、内部からの情報窃取が行われたケースが散見されます。

組織内部からであれば、外部からの不正アクセス対策を破ることなく、容易に重要情報にアクセスして持ち出すことが可能です。そのため、アカウントやアクセス権を適切に設定し、悪用されることの無い様、管理、監視することが重要です。一方、社内ルールを厳格にしすぎると、業務の効率性を優先するあまり、重要情報をセキュリティエリアの枠外に配置する等、不正持ち出しを助長することにもなりかねないので、業務実施と情報保護のバランスを見極めてセキュリティルールを策定する必要があります。

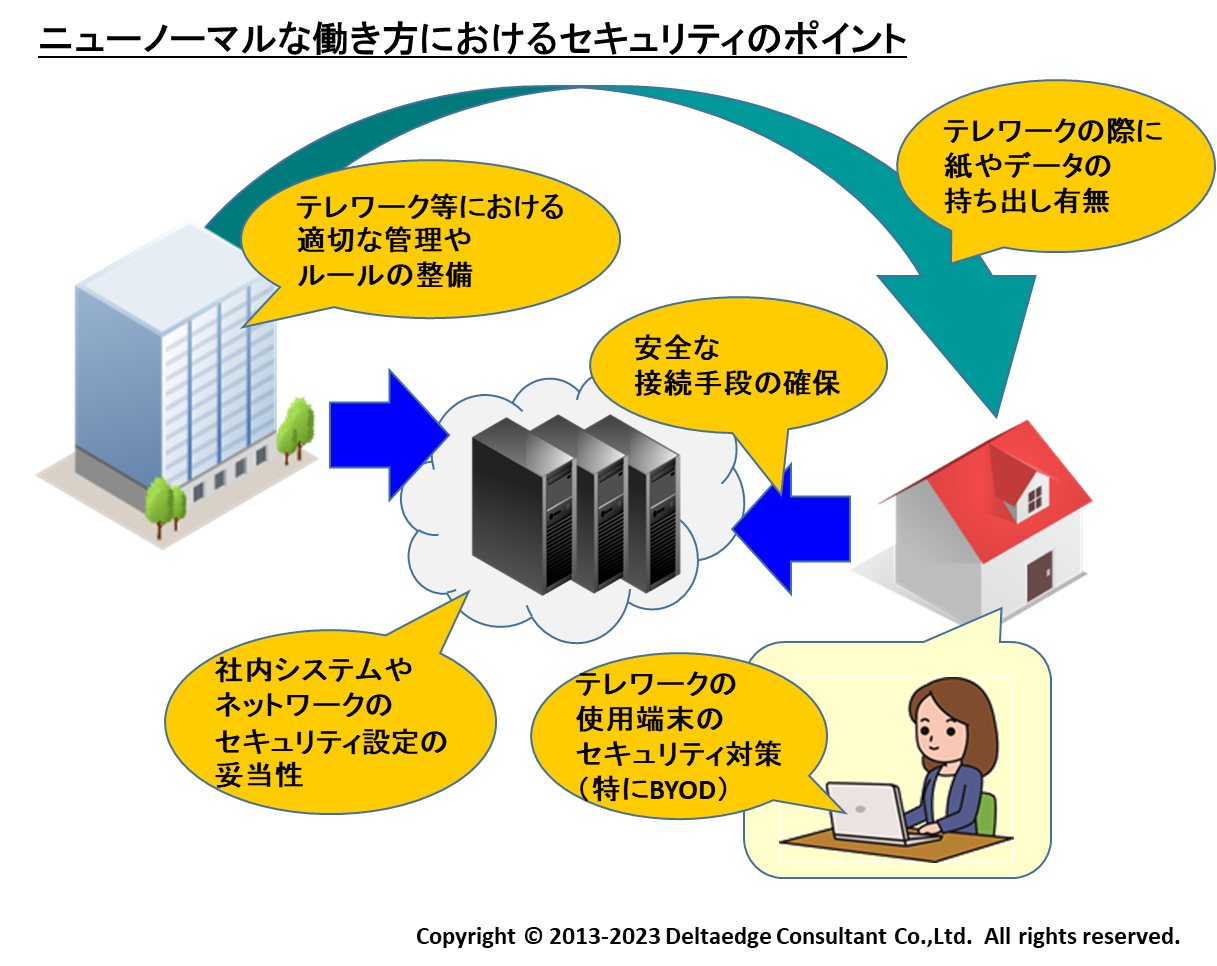

5位:テレワーク等のニューノーマルな働き方を狙った攻撃

新型コロナウイルス感染拡大によって多くの企業や組織でテレワークなどのニューノーマルな働き方を狙った攻撃が増加しています。ニューノーマルな働き方の例として、以下が考えられます。

・自宅など、社外からオフィスやクラウドサービスへのリモート接続

・ウェブ会議サービスの利用

・私用端末(PC、スマートフォン等)や自宅のインターネット環境を用いたテレワーク

・テレワークのため、紙情報やUSB等によるデータの持ち出し

・・・

急激なテレワークの移行により、セキュリティを含む管理体制やルールの整備が不十分となったまま、現在に至る企業や組織も散見されます。中には、旧来のオフィスワークに戻す企業や組織もあります。一方、従業員の側でも、自宅や近隣のカフェ等での業務実施は、オフィス環境よりもセキュリティリスクに晒されていることを自覚する必要があります。一言でセキュリティリスクと申し上げましたが、ネットワークへの侵入や盗聴等、技術面でのリスクもあれば、画面の覗き見等、アナログなリスクも存在することに注意が必要です。

ニューノーマルな働き方は時代の大きな流れであり、その取り組み方によって優秀な人材が確保できるかどうか、重要なファクターの一つになると予想されます。継続したテレワーク環境に対応した規程や運用ルールの整備、及びセキュリティ教育の実施などが必要だと考えられます。

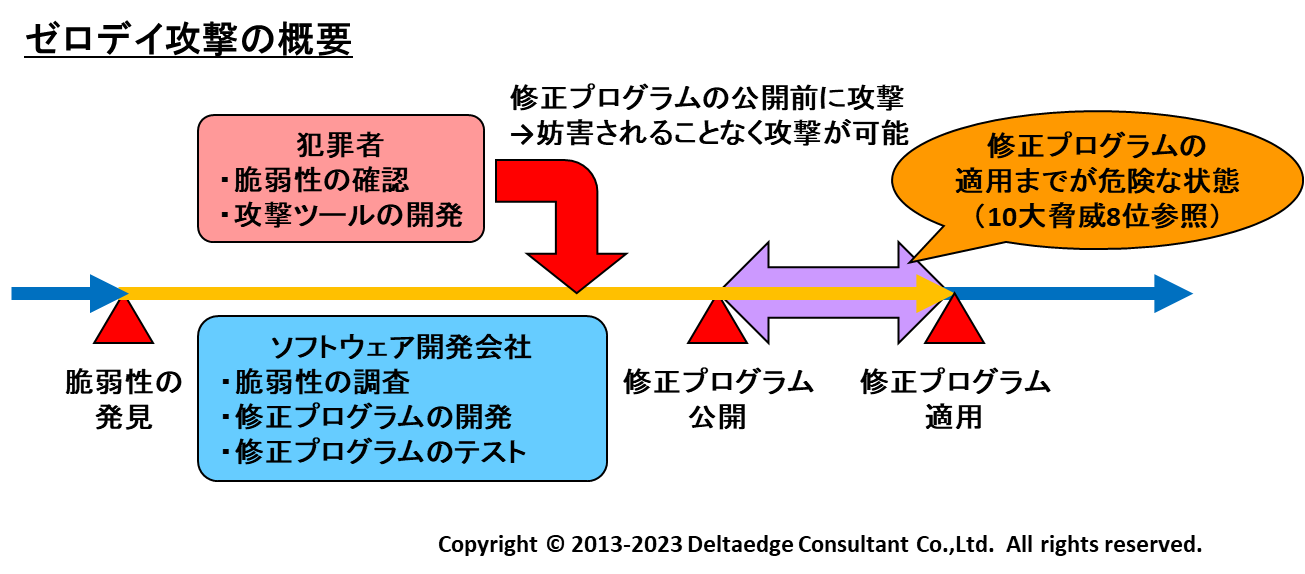

6位:修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

OSやソフトウェアには多かれ少なかれセキュリティ上の脆弱性が潜在しており、その脆弱性が判明した場合には修正プログラムや回避策が公開され、当該脆弱性によるセキュリティ事故を防止することができます。しかし、潜在する未知の脆弱性が開発元やユーザーで認識される前に犯罪者等が発見して悪用した場合、企業や組織のネットワークは無防備となり、外部からの不正アクセスを防御することができなくなります。

このゼロデイ攻撃を防御することはほぼ不可能です。内部ネットワークからの不明確な通信が増加している場合は、ゼロデイ攻撃を含む、何らかの攻撃や侵入が行われている可能性があり、最悪の場合はネットワーク遮断を判断する可能性もあります。

7位:ビジネスメール詐欺による金銭被害

ビジネスメール詐欺とは、企業や組織に送金を要求する偽メールを送信して金銭や情報を窃取する攻撃手法です。実際に金銭窃取に至るまでに、メール送信先の役員等権限者や送金担当者の情報、取引先の担当者や取引内容、等、偽メールを信頼させるための様々な情報をリサーチし、盛り込んでいます。

攻撃パターンとしては、請求書に記載された送金先が誤りだったとして、攻撃者が用意した口座へ送金させる内容の文書を送付する方法や、自社の経営者や役員を装い、指定する口座に金銭を振り込ませる方法、等が確認されています。特に海外からの送金依頼に関する偽メールだと、時差等もあって電話での確認も取りづらいこともあり、偽メール通りに対応してしまうこともあるようです。

対策として、メール以外の手法での確認方法、金融機関に対する口座の確認、社内の承認プロセスの整備、等を行う必要があると考えます。

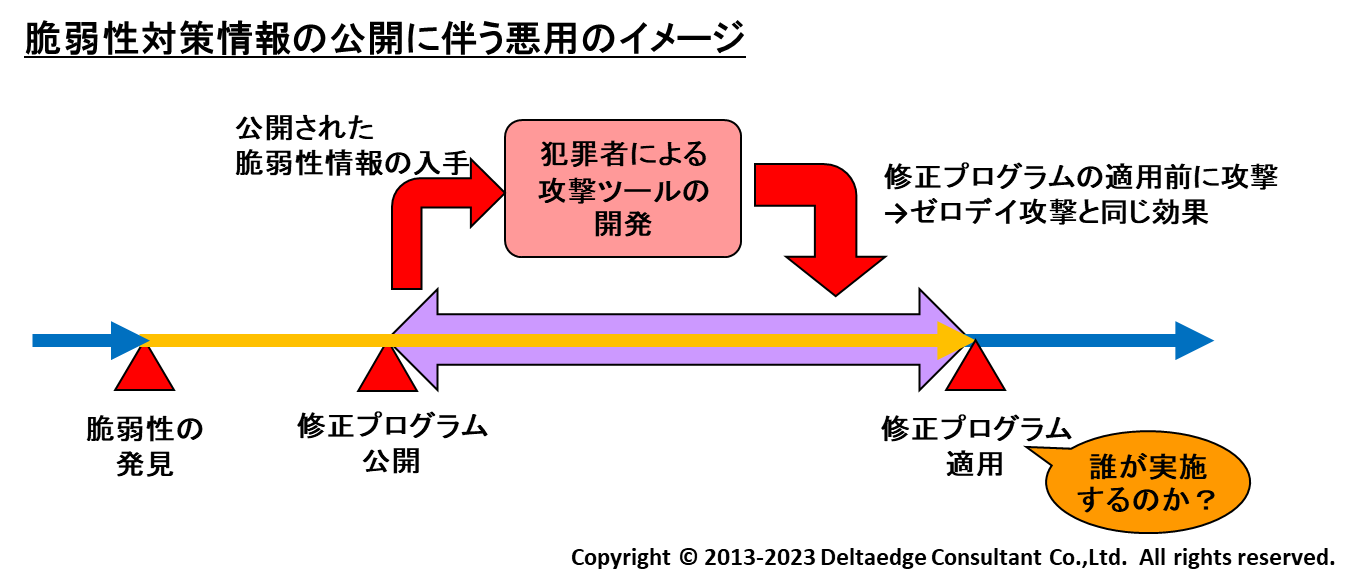

8位:脆弱性対策情報の公開に伴う悪用増加

普段使用するWindows等のOS、ブラウザ、オフィスツール等のソフトウェアは、セキュリティ上の脆弱性が多かれ少なかれ内在しており、定期的に脆弱性を解消する修正プログラムが発表されています。

こうした修正プログラム発表の際には脆弱性の内容についても明らかにするため、この脆弱性に基づいて修正プログラムを適用していないソフトウェアを対象にサイバー攻撃が行われることがあります。

対策としては、修正プログラムが発表されたら可能な限り速やかにこれを適用することです。中には、「面倒だ」「時間がかかる」「不具合が発生する可能性がある」という理由でソフトウェアを更新したがらない利用者もいますが、サイバー攻撃のリスクを考慮した判断をしていただきたいと考えます。また、保守契約の範囲で対応されるのか、自分たちで対応するのか、明確にした上で、対応プロセス等を策定する必要があります。

もう一つ、テレワーク環境における端末の更新プログラムについても、タイムリーに適用できるよう、リモートアクセス環境を整備する必要があると考えます。貸与端末であれば、強制的に適用できるよう設定することも可能ですが、個人端末を使用している場合は、更新プログラムの適用も利用者に依存するため、注意喚起や確認手段等を検討する必要があります。

「「情報セキュリティ10大脅威2023」の公開~組織編(3)」へ続く

参考:

独立行政法人情報処理推進機(IPA)

「情報セキュリティ10大脅威 2023」

上記内容についてコンサルティングサービスやアドバイザリサービスに関するご相談やお問い合わせついては、「お問い合せ」のページからご連絡ください。

興味や関心がございましたら、ぜひご連絡ください。