先日、独立行政法人情報処理推進機構(IPA)から「情報セキュリティ10大脅威2023」が公開されました。この10大脅威とは毎年、情報セキュリティ分野の研究者、企業などの実務担当者などから構成される「10大脅威選考会」メンバーの審議・投票によって、前年度で社会的影響が大きかった情報セキュリティに関する脅威を「組織」と「個人」それぞれの立場でトップ10を選出したものです。

・「組織」:企業 、政府機関・公共団体などの組織、およびその組織内のユーザー

・「個人」:スマートフォンやパソコンでインターネットを利用する一般ユーザー

本ブログでは「組織」に対する10大脅威に注目して、弊社の視点で確認します。

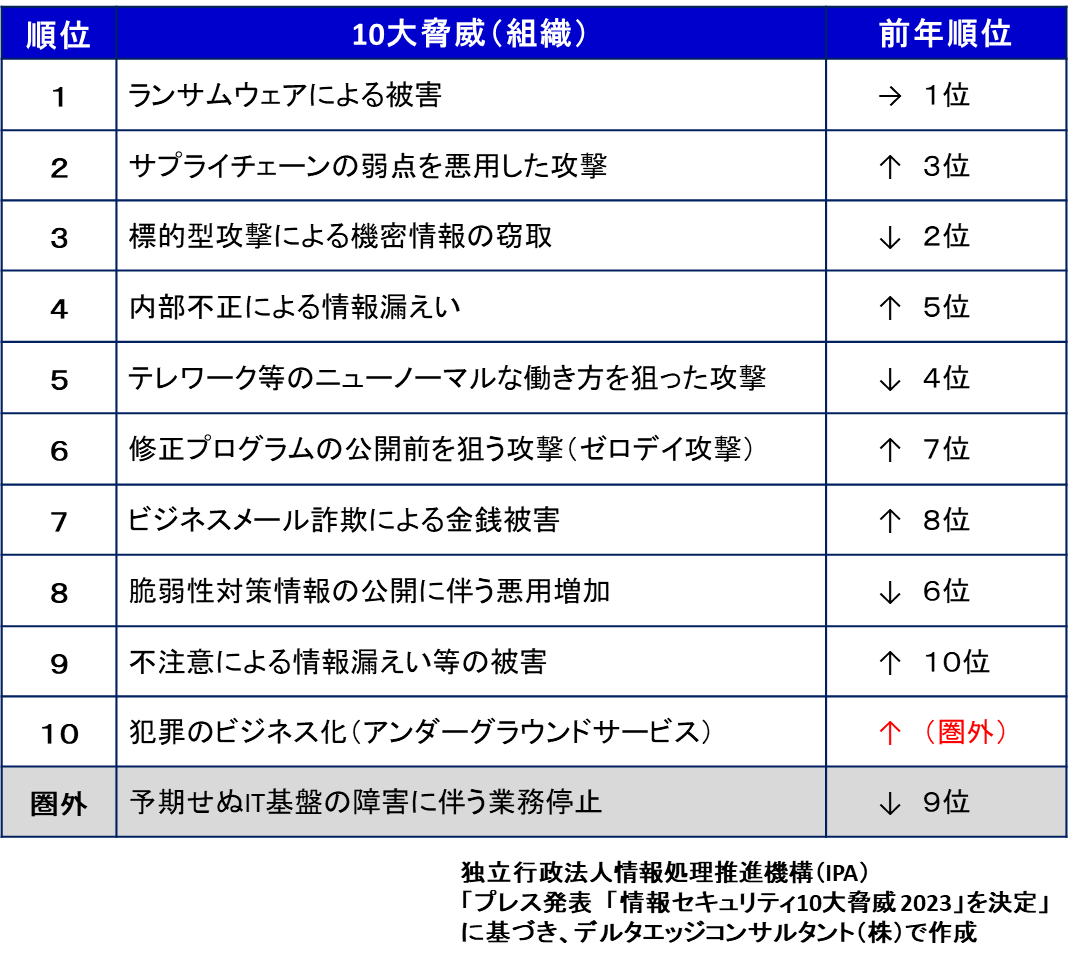

「情報セキュリティ10大脅威2023」(組織)の選出項目

今年度選出された10大脅威は、以下の通りです。

選出された脅威は、順位に変動はあるものの、昨年とほぼ同様の項目が選出されています。特に「ランサムウェアによる被害」は、3年連続で1位となっています。また、「犯罪のビジネス化(アンダーグラウンドサービス)」が新たに選出される一方で、昨年8位の「予期せぬIT基盤の障害に伴う業務停止」が選外となりました。この脅威は、自然災害や故障、人的ミス等によるIT基盤のトラブルに伴う業務停止の脅威ですが、この脅威レベルが低くなった訳でもなく、想定される被害が減じている訳でもありません。たまたま選定された年に、AWS(Amazon Web Services)での大規模トラブルやNTTドコモの通信障害、等の大きなニュースがあった一方で、昨年はそのような話題が少なかったことが背景にあると考えられます。つまり、この10大脅威の選出は、話題性やインパクトの大きさに影響される面もあり得ることに注意すべきだと考えられます。

「組織」の10大脅威の個別解説

現時点(2023年2月初頭)では、10大脅威の項目のみが発表されているのみです。IPAの解説書等は、これから年度末に向けて順次公開されていく予定ですが、それに先立って弊社の視点に基づく解説をいたします。

なお、以下の記載内容はあくまでも弊社独自の考えであり、IPAの解説等と必ずしも同一とは限らないこと、ご了承ください。

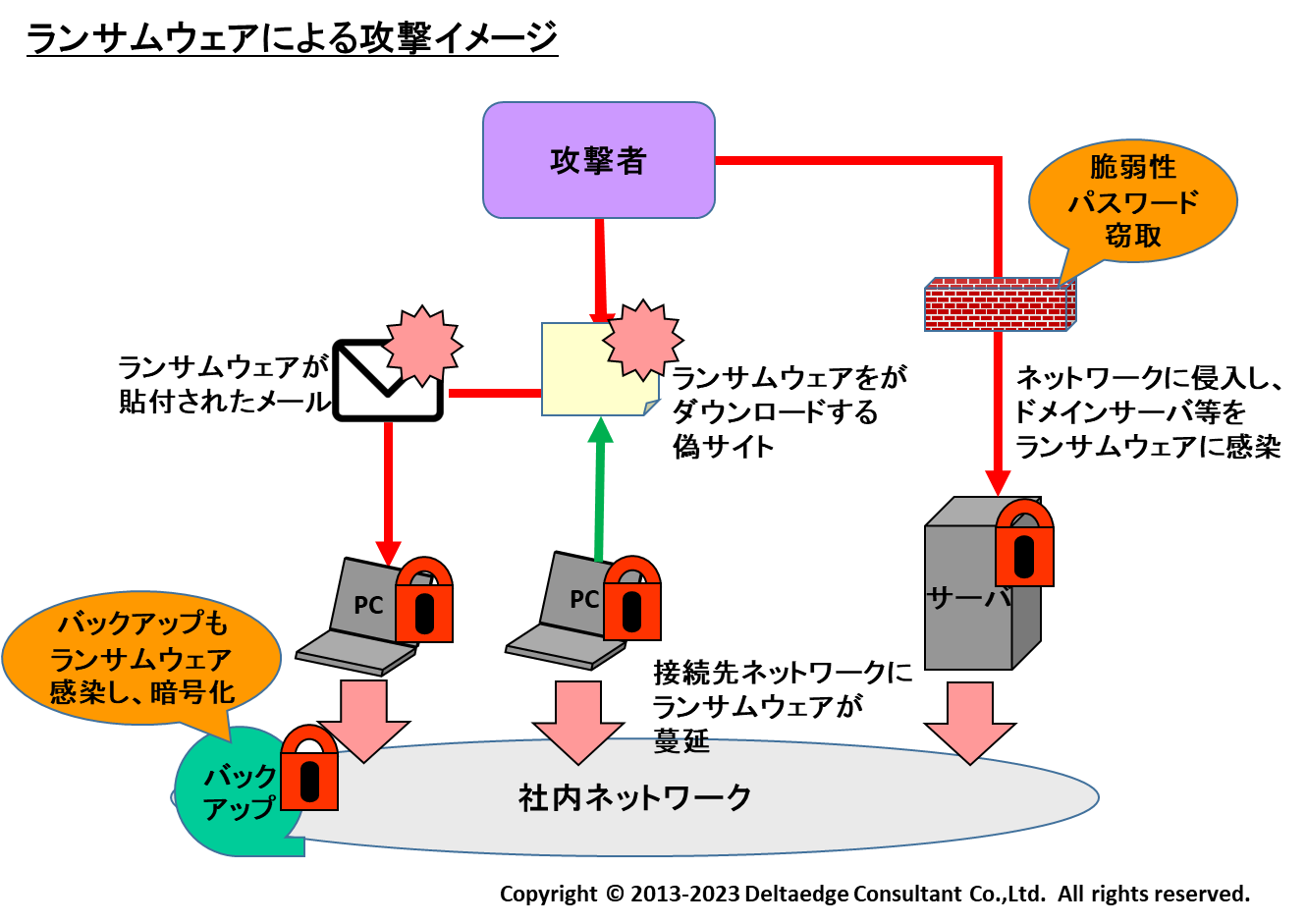

1位:ランサムウェアによる被害

ランサムウェアとは、マルウェアの一種であり、PCやスマートフォンに感染するとファイルの暗号化や画面ロック等、端末を利用できない状況にした上で、これを解除するための「身代金」等を要求するメッセージを表示します。また、ファイルの暗号化前に情報を窃取して公開すると脅迫し、金銭を要求するケースもあります。

ここで重要なのが、上記の脅迫に従って金銭の支払いに応じても、約束が守られるとは限らないことです。つまり、要求する金銭を支払っても、ファイルの暗号化を解除したり、情報公開を止めたりすることにはならない可能性もあることです。また、追加して身代金を要求する可能性も否定できません。そもそも、犯罪者である相手に「約束を守る」ことは期待できないでしょう。さらに、最初のランサムウェア感染時に組織内ネットワークに侵入可能な仕掛けを構築されていた場合、繰り返しランサムウェアに感染させて金銭を要求することにもなりかねません。そのため、一般にこうした脅迫には応えない、というのが基本的な対応になります。

一方で、組織内のネットワークがランサムウェアに感染した場合、その復旧には数か月という多大な時間とコストを要する上、業務遂行にも大きな影響を与えます。

対策としては従前から言われている通り、

・OSやアプリケーション、セキュリティソフト等が最新となるよう適宜更新する

・不審なメールの添付ファイルは開けない

・メールやホームページのリンクを安易にクリックしない

・「利用できる」バックアップを取得し、保管する

に尽きます。バックアップについては、メディアが破損したり、業務データと同一のディスク領域に保管してランサムウェアに感染したり、等の「利用できない」バックアップデータとなることの無いよう、管理状況を確認する必要があります。

また、被害に遭っても冷静に対応できるよう、BCP(業務継続計画)の策定も重要だと考えます。

2位:サプライチェーンの弱点を悪用した攻撃

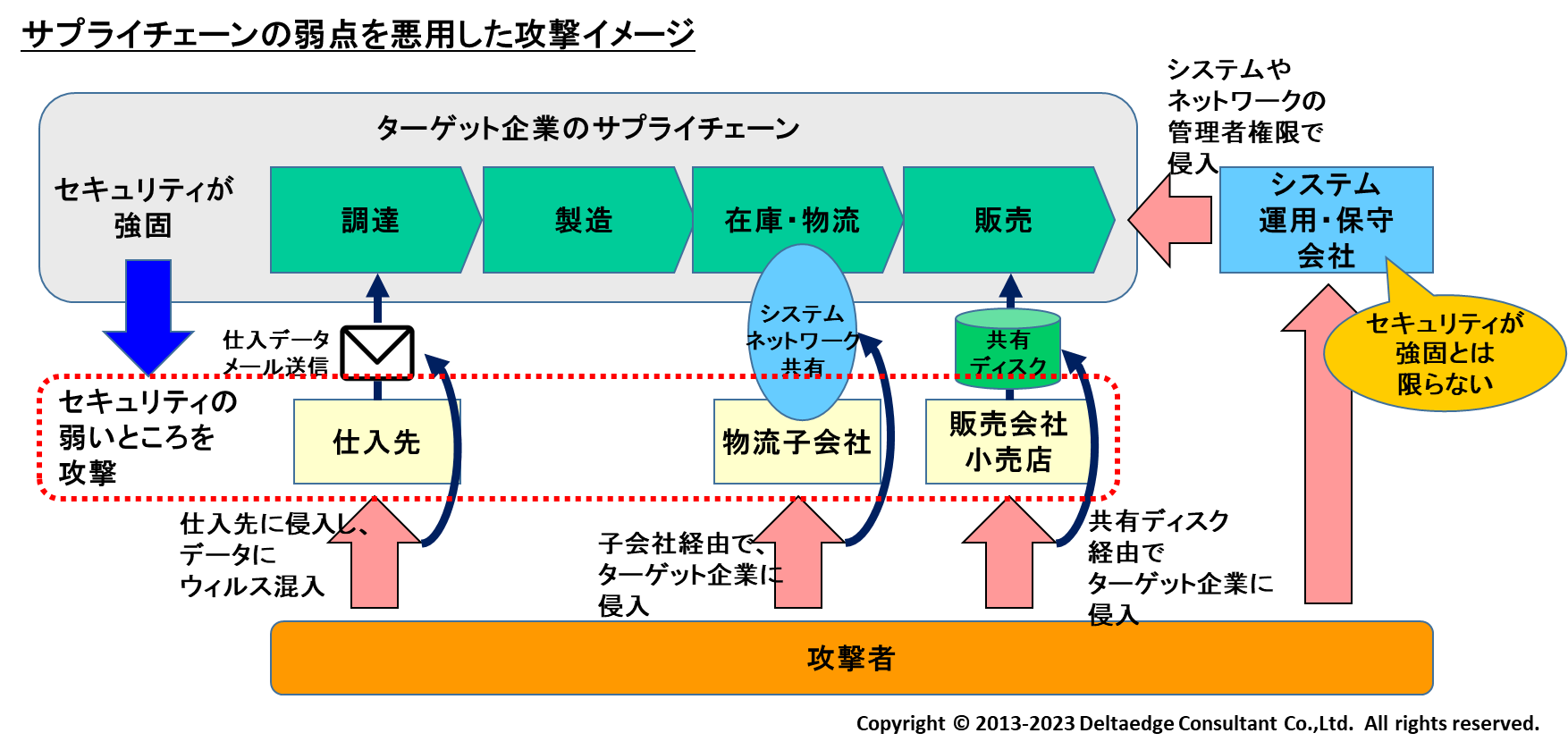

原材料や部品の調達、製造、在庫管理、物流、販売までのサプライチェーンを構成する中で、セキュリティ対策が甘い自組織や業務委託先の脆弱性を狙った攻撃を指します。

サプライチェーンを流れる情報が同質であるならば、何もセキュリティレベルの高い組織を狙う必要は無く、同一のデータを扱う、セキュリティ対策が十分でない委託先等に攻撃を行う方が、苦労せずに情報窃取が可能となるからです。

今や、セキュリティ対策は自組織の内部だけでなく、自社業務を支援する委託先を含めて考えなければならないのです。そのため、委託先に対して「セキュリティ対策をしてください」だけではなく、具体的なセキュリティ要求を提示する、または委託先のセキュリティ対策状況の実態を定期的に確認することが重要だと考えます。

また、サプライチェーンに直接関わらないのですが、情報システムの保守・運用委託先も当該脅威の対象となり得ます。インターネット経由で組織内システムにリモートアクセスし、様々な情報システムに、しかも強力な権限を持つ、いわゆる特権IDでアクセスする情報システムの運用・保守業者を乗っ取られての攻撃ほど危険なものはありません。また、情報システムの開発・運用・保守に携わる担当者が、必ずしもセキュリティの専門家ではないことにも留意すべきです。

3位:標的型攻撃による機密情報の窃取

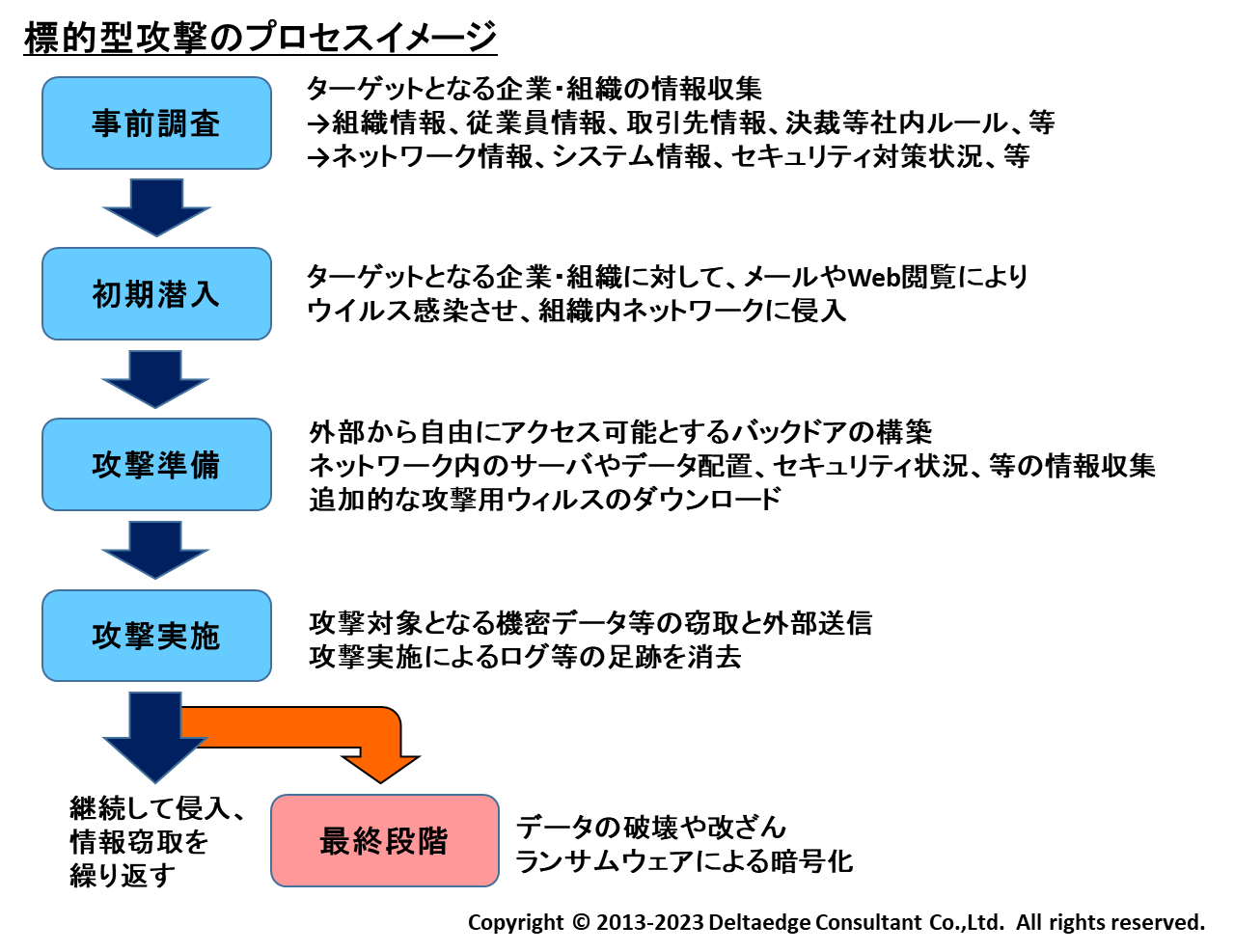

標的型攻撃とは、特定の企業や組織を狙って行われるサイバー攻撃のひとつです。不特定多数に対してウィルスメールやフィッシングメールを送信する無差別攻撃とは異なり、ターゲットとして特定した企業・組織の機密情報窃取や、システム・生産ライン・設備等の停止・破壊を目的としています。時には目的が達成されるまで長期間にわたって攻撃が継続することもあり、その攻撃主体も犯罪組織だけでなく、国家レベルの組織の可能性もあります。また、「自分の組織が標的にされる訳がない」という話を聞きますが、前項の「2位:サプライチェーンの弱点を悪用した攻撃」で確認したように、本来標的とされる企業や組織の侵入口として狙われる可能性があることにも留意すべきです。

標的型攻撃は侵入や攻撃の認識がされない限り、長期間にわたって重要情報を窃取されている可能性もあります。そのため、ランサムウェアの項で挙げた対策を行うとともに、自組織から外部に不適切な通信が行われていないか、継続的に監視することも必要な対策であると考えます。

「「情報セキュリティ10大脅威2023」の公開~組織編(2)」へ続く

参考:

独立行政法人情報処理推進機(IPA)

「情報セキュリティ10大脅威 2023」

上記内容について、コンサルティングサービスやアドバイザリサービスに関するご相談やお問い合わせついては、「お問い合せ」のページからご連絡ください。

興味や関心がございましたら、ぜひご連絡ください。

- 投稿タグ

- 10大脅威, サプライチェーン攻撃, ランサムウェア, 情報セキュリティ, 標的型攻撃