作成日:2014/10/3

ベネッセホールディングス(以下、ベネッセ社)で個人情報が漏えいした事件を受けて、独立行政法人情報処理推進機構(以下IPA)は内部不正による事故・事件等の発生を防止するため、「組織における内部不正防止ガイドライン」を改訂し、公開しました。

「組織における内部不正防止ガイドライン」は内部不正対策の整備、及び内部不正が発生した際の早期発見や拡大防止を視野に入れており、2013年3月に初版が公開されました。

今回改訂されたガイドラインは、最近の内部不正事件を分析した結果、「経営層によるリーダーシップの強化」「情報システム管理運用の委託における監督強化」「高度化する情報通信技術への対応」を強調するよう加筆された内容となっています。

今回は「組織における内部不正防止ガイドライン」の改定内容を確認したいと思います。

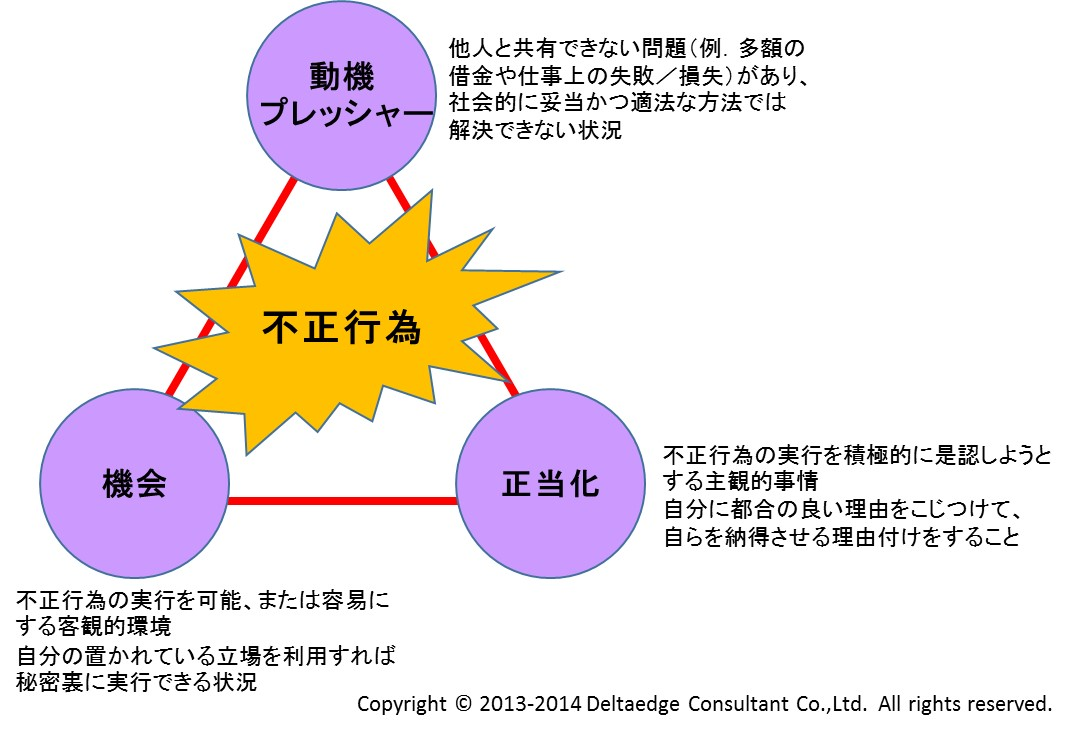

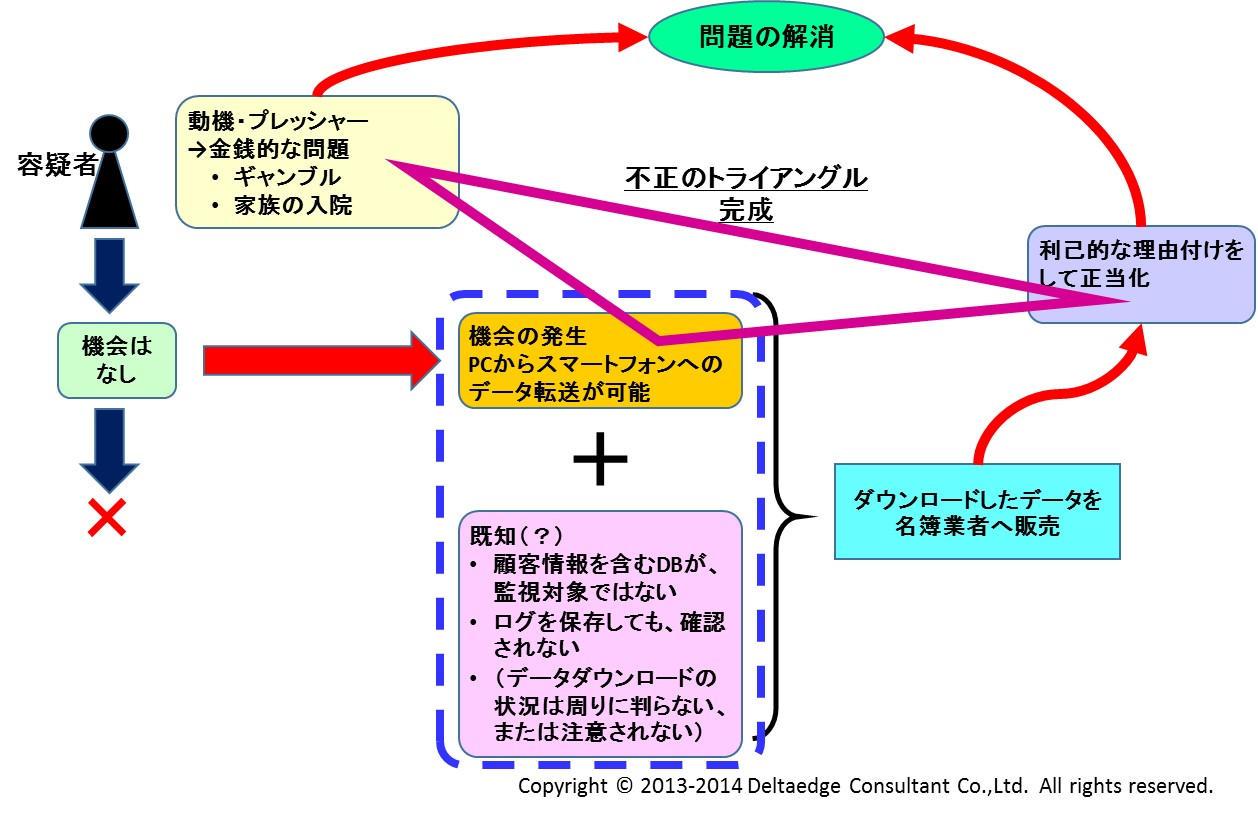

不正のトライアングル

本題に入る前に、内部不正が発生するメカニズムについて確認します。

内部不正が発生するメカニズムについては、犯罪心理学や環境犯罪学の観点で分析された理論がいくつかありますが、代表的な考え方の一つが「不正のトライアングル」です。

「不正のトライアングル」は米国の組織犯罪研究者であるドナルド・R・クレッシーが体系化したものです。彼によると、内部不正は当事者が「動機・プレッシャー」を抱え、「機会」を認識し、「正当化」を考えつく時に発生すると分析しており、この3要素を「不正のトライアングル」と定義しました。逆に言えば、「不正のトライアングル」を構成する3要素に対して、これを軽減する対策を検討し実施することで、内部不正の発生を抑えることが可能と考えられます。

「動機・プレッシャー」については、個々の従業員が抱え込んでいる悩みや野心に関わることなので、軽減する以前に、認識することも難しい要素だと考えられます。「正当化」についても、「動機・プレッシャー」での課題が大きければ大きいほど、課題の解決による期待値がいわゆる「良心の呵責」を乗り越えてしまうことも十分にあり得ることです。強いてあげれば、職場の風通しを良くし、常時コミュニケーションを絶やさず、その中で異変を感じたら適宜ケアを施すことくらいではないでしょうか。

一方で、「機会」については業務プロセス上の不備や職場環境での弱点を改善することで軽減することは可能な領域です。内部統制制度や内部告発制度、様々なセキュリティ対策等によって不正行為の防止や早期発見の仕組みが整備され、運用されていることを社内に周知することにより、不正行為を実行に移すことによるリスクが大きいと判断されるようになると考えます。

先般のベネッセ社の事件の場合は、実行犯には金銭面での「動機・プレッシャー」がありましたが「機会」がありませんでした。ある日たまたま接続した自分のスマートフォンにデータ転送が可能であることから「機会」が生まれ、不正に取得した個人情報を販売することで金銭的な課題が解決できることを何らかの形で「正当化」してしまったことから、犯行に及んだと考えられます。

ガイドライン改訂のポイント:1.経営層によるリーダーシップの強化

それでは、ガイドラインの改訂によって強調された内容を確認します。なお、このガイドラインはIPAから公開しているため、情報システムに由来する内部不正を想定していることにご留意下さい。

第1のポイントは、「経営層によるリーダーシップの強化」についてとなっており、経営層の責任を明確にした上で、実際に対応する担当者の能力確保が盛り込まれています。IPAの発表による改訂された箇所の概要は以下の通りです。

| 1. 経営層によるリーダーシップの強化 経営者が自らの責任で行うことの強い意識を持ちリーダーシップを発揮することが必要であるため、経営層の責任を明確化した。

|

(IPA、プレスリースより抜粋)

内部不正対策について、多くの企業の経営層はコーポレートガバナンスの中で対応しているという意識を持たれていると思います。しかしながら、今回のベネッセ社の事件の様に、情報システムやITの領域について、不正支出や売上詐称といった従来の内部不正行為と同じレベルで意識しているかを問いているのだと考えます。

また、経営層が適切にジャッジをし、説明責任を果たすためには、実際に対応する担当者の能力確保が必要であり、足りない場合は外部専門家を採用するよう記載されています。この場合の外部専門家ですが、従来からシステム開発や運用を請け負っている外部業者とは別の組織に所属する者でないと意味がないと考えます。これは次のポイントである委託先の監督強化と関係してきます。つまり、助言を求める専門家が委託先と同じ会社の人間であれば、「弊社は問題ないので」ということで監督強化につながらない可能性があるからです。

ガイドライン改訂のポイント:2.情報システム管理運用の委託における監督強化

第2のポイントは、「情報システム管理運用の委託における監督強化」についてとなっており、外部の委託業者、再委託業者が重要情報を取り扱う状況を踏まえた内容となっています。IPAの発表による改訂された箇所の概要は以下の通りです。

| 2. 情報システム管理運用の委託における監督強化 業務委託先のセキュリティ対策・体制が、扱う情報の重要度に相応かどうかを契約前、契約中にも確認・評価することを追加した。

|

(IPA、プレスリースより抜粋)

多くの国内企業の情報システム部門は企画管理業務に特化する傾向にあり、情報システムの開発や運用を外部業者に委託せざるを得ないのが実情です。また、委託先業者においても当該業者の方針(プロジェクトマネジメント重視、等)や保持するスキルセット、あるいは開発規模等の関係上、再委託が必要となる場合もあります。また、サーバ機器やデータベースを直接操作するスキルを有する人材は、情報システム子会社に在籍していなければ、外部委託先に依存せざるを得ない状況です。そのため、ベネッセ社の事件の様に外部委託先(場合によっては再委託先、再々委託先)の担当者が強力な権限を有するケースも多いと考えます。

このあたりがIT関連の業務委託の特異性だと考えられます。一般作業等の委託であれば、自社の重要情報を委託先従事者が自由に閲覧することは考えにくいでしょう。また、販売員であれば接客のマナーや禁止事項についてレクチャーを受けてから実際の業務に入るでしょう。一方でITや情報システムの外部委託においては、委託先が「誰もが知る大企業」であり「ITのプロだから」という理由で無条件に信頼してしまってはいないでしょうか。

契約書の文言では機密保持や個人情報の取扱いについて、外部委託先の基準に基づいて実施する旨記載されているケースが多いと思います。その際に外部委託先の基準の内容について確認されているでしょうか。例えば、システム開発業者の管理する個人情報は特別な業務を行っていない限り、クライアント担当者や問い合わせ対応をした個人、及び従業員くらいですが、数百万件、数千万件の顧客情報を扱うコンシューマー販売業者は自社と同等レベルの社内規程が存在すること、自社の従業員と同等レベルの意識で委託先従業者が顧客情報を取り扱うことを期待できるでしょうか。

また、再委託先についても事前通知については契約書に記載され、実際に履行されているとは思いますが、再委託先の監督についてはどのように行われているか、確認されているでしょうか。J-SOXの対応をされている企業であれば理解いただけると思いますが、業務委託先の実施内容は自社業務の一部として認識すべきであり、委託した業務の内容や重要性に応じて必要な措置を行うことを検討しなければいけないと考えます。

ベネッセ社は今回の事件を受けて、重要常用の取扱いは自社のリソース(新設される合弁会社を含む)で対応する様ですが、管理体系さえきちんと構築し、運用すれば十分対処できると考えております。

ガイドライン改訂のポイント:3.高度化する情報通信技術への対応

第3のポイントは、「高度化する情報通信技術への対応」となっており、周りの技術進歩に遅れずにタイムリーにキャッチアップすること、そして不正行為の防止対策だけでなく、ログの収集とモニタリングにも力を入れる必要があることが盛り込まれています。IPAの発表による改訂された箇所の概要は以下の通りです。

| 3. 高度化する情報通信技術への対応 高度化する情報通信技術に付随して高まるリスクを確実に把握することが可能な、体制、教育などの人的対策、技術の進展に沿った最適な対策の必要性について強調した。

|

(IPA、プレスリースより抜粋)

ベネッセ社の事件を踏まえて、私物機器の持ち込みを問題視する意見もありますが、一方でBYODによる生産性向上の動きもあります。また、会社貸与の携帯電話やスマートフォンを個人PCに接続するパターンも考えられます。よって、対処は企業の整備するITインフラによってまちまちになります。例えば、スマートフォン接続はUSBポートのある電源タップへの変更、充電専用ケーブル(データ転送ができない)の設置といった、技術進歩の影響が少ない手段が考えられます。

アクセス権限ですが、どんなに権限設定を細かくしても、今回のベネッセ社の事件の様に強力な権限を有するシステムIDは、絞り込みは可能でしょうが、ゼロにすることは難しいでしょう。そして、当該IDを使用したシステム操作は、システム上は正規の操作としか認識されません。よって、正常ログのパターンを分析する等の措置が必要になると考えます。大量のデータをダウンロード可能な権限については別のIDにして、貸出形式にするという考え方もあります。運用上の手間が煩雑になるかもしれませんが、

また、書き出されたログ自体を変更されないよう、外部委託先を含むシステム保守運用担当者の権限に留意する必要があります。

上記内容に関する相談や問い合わせについては、問合せフォームにてご連絡ください。

デルタエッジコンサルタントでは、内部不正から個人情報や社内秘情報を守るため、

・個人情報の漏えい防止に向けた情報セキュリティ対策

・社内秘情報に対して法的な保護を受けるようにするための営業秘密管理の整備

・万が一、重要情報が漏えいした際の危機管理体制策定

を支援するコンサルティングサービスを提供しています。

詳細はこちらをご覧ください。

「コンサルティングサービス-リスク管理」

興味や関心がございましたら、ぜひご連絡ください。