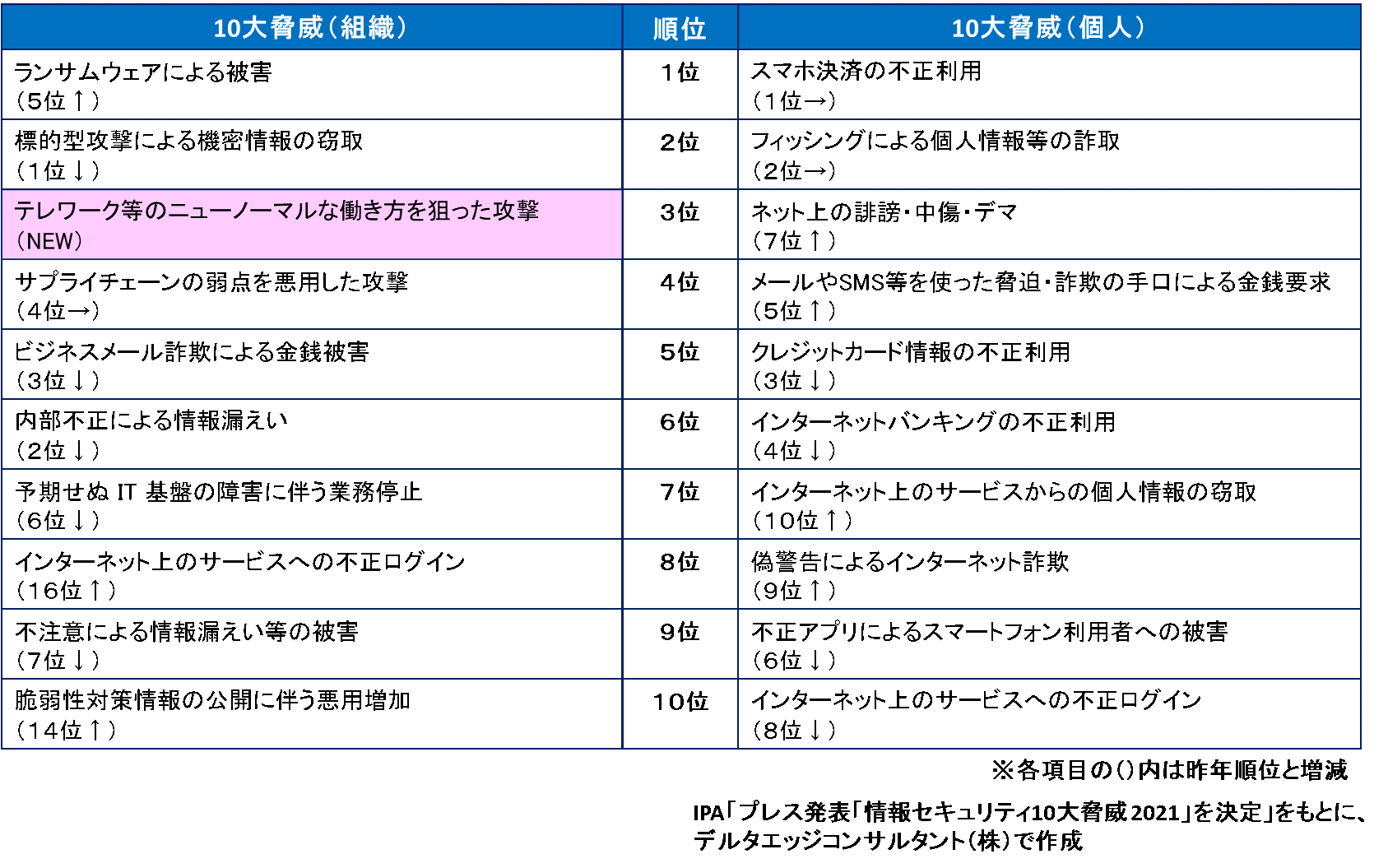

先日、独立行政法人情報処理推進機構(IPA)から「情報セキュリティ10大脅威2021」が発表されました。このレポートは毎年、情報セキュリティ分野の研究者、企業などの実務担当者などから構成される「10大脅威選考会」メンバーの審議・投票によって、前年度で社会的影響が大きかった情報セキュリティに関する脅威トップ10を選出したものです。今回も例年と同様、影響を受ける対象として「組織」と「個人」それぞれの立場で10大脅威が選定されています。

・「組織」:企業 、政府機関・公共団体などの組織、およびその組織内のユーザー

・「個人」:スマートフォンやパソコンでインターネットを利用する一般ユーザー

現時点では順位と項目のみですが、ここでは「組織」に対する10大脅威に注目して、弊社の視点で確認します。

「情報セキュリティ10大脅威2017」の選出項目

今回選出された10大脅威は、以下の通りです。

全体的には、昨年とほぼ同様の内容となっております。その中でも注目したいのは、第3位の「テレワーク等のニューノーマルな働き方を狙った攻撃」です。昨年は新型コロナウイルス感染の感染拡大により、特に4月の緊急事態宣言の時期から感染症対策の一環としてテレワークが推奨され、実際に多数の企業がテレワークに移行しました。これに伴い、自宅などからVPN経由で社内ネットワークにアクセスしたり、Web会議サービスを利用して社内や取引先と打ち合わせしたりする機会が急増しました。しかしながら、急場凌ぎで実施した企業も多く、十分なセキュリティ対策が行われないまま、かつ従業者の認識不足もあり、様々な脆弱性を突いた攻撃が行われたことを反映しています。

一方で、コロナ禍の動向を反映させ、注意喚起しようという意図が透けて見えます。具体的な内容を考えると、ランキング内外の様々な脅威の集合体でもあるため、タイトルからは漠とした印象となっております。

もう一つ、これまでは利用環境や使用端末、等の違いから「組織」と「個人」とのカテゴリーに分けて発表されていますが、テレワーク化が進んだ結果、企業等の従業者であっても「組織」の脅威だけでなく、「個人」の脅威にも注意する必要があると考えます。

「組織」の10大脅威について

前述のように今回のIPAの発表では説明等がほとんどされていないので、弊社の視点に基づく解説をしようと思います。

1位:ランサムウェアによる被害

ランサムウェアとはマルウェアの一種であり、PCやスマートフォンに感染するとファイル暗号化や画面ロック等、端末を使用できない状況にした上で、これを解除するため金銭等を要求するメッセージを表示します。不特定多数に対する攻撃もあれば、特定の企業や組織を狙う攻撃も行われます。

さらに、企業ネットワークに侵入して情報を窃取した後にファイルを暗号化して金銭を要求するとともに、窃取した情報を闇で販売するという手口もあります。なお、金銭を要求する際に情報公開しないという条件もありますが、その約束が守られる保証はありません。

一般にこうした脅迫には応えない、というのがマニュアルに従った対応ですが、病院であれば人命が脅かされる場合には脅迫に屈する場合もあるようです。また、一般企業であっても、バックアップからの復旧はサイズによっては何日もかかることもあるため、業務遂行が困難な場合は重大な判断を迫られる可能性もあります。

不審なメールへの対策はもちろんですが、不審メールも見破られにくくなっていることから、被害を受けた場合の対策についてもあらかじめ検討すべきと考えます。

2位:標的型攻撃による機密情報の窃取

標的型攻撃とは、ある特定の企業や組織を狙って行われるサイバー攻撃のひとつです。不特定多数に対するウィルスメールやフィッシングメールを送信する無差別攻撃とは異なり、ターゲットとする企業等の特定の機密情報の窃取、あるいはシステム・生産ライン・設備等の停止や破壊を目的とするため、また、攻撃主体が国家レベルの組織であることもあり、時には攻撃が成功するまで長期間にわたって継続することもあります。

標的型攻撃に関して報道されることがありますが、これはあくまでも企業側が攻撃を受けていることを確認できているからであって、そもそも標的型攻撃を受けていることが認識されていない企業も多いのでは、と考えております。そのような企業は社内ネットワークに侵入されて長期間にわたって重要情報を窃取されている可能性もあります。そのため、サイバー攻撃の防止措置をとることはもちろんのこと、継続的に攻撃を受けていることを検知し、実害が発生する前に対策を行う継続的な活動が求められます。

3位:テレワーク等のニューノーマルな働き方を狙った攻撃

これは上述の通り、昨年からの新型コロナウイルス感染拡大の防止に向けたニューノーマルな働き方に対するサイバー攻撃を意味していると考えられます。例えば、以下の様な行動変化が対象とされていると考えられます。

・自宅等からオフィスやクラウドサービスへのネットワーク接続

・Web会議サービスの利用

・私物PCや自宅のインターネット環境を用いたテレワーク業務

・テレワーク作業のための紙情報やUSB等による持ち出しデータの管理

・・・

セキュリティレベルの高い、守られた環境であるオフィスから、不正な攻撃者に直接さらされているテレワーク環境に急速に移行したため、オフィス内と同じ感覚でいるとセキュリティ事故のリスクは高くなります。また、このコロナ禍で急速に普及したWeb会議サービスでは不正な参加者が会議の内容を盗聴する等の被害が報告されています。

今後、新型コロナウイルスを抑えることができても、テレワークの動きは継続することが予想されます。テレワーク環境に対応した規程や運用ルールの整備、及びセキュリティ教育の実施などが必要と考えられます。

4位:サプライチェーンの弱点を悪用した攻撃

原材料や部品の調達、製造、在庫管理、物流、販売までの一連の業務等、いわゆるサプライチェーンに関わる自社組織や業務委託先における脆弱性を狙った攻撃を指します。サプライチェーンを流れる情報が同質であれば、何もセキュリティレベルの高い製造元や販売元を狙う必要が無く、そこからデータを受け取る委託先業者を狙った方が苦労せずに情報窃取が可能となる、という発想です。また、リアルタイムでデータ交換している場合には当該ネットワークに侵入できれば、サプライチェーンを構成する各企業のネットワークにも容易に侵入可能となる可能性があります。

今やセキュリティ対策は自社ばかりでなく、自社業務を構成する委託先を含めて考えなければならないのです。そのため、委託先に対して「セキュリティ対策をしてください」だけではなく、具体的なセキュリティ要求を提示する、または委託先のセキュリティ対策状況の実態を定期的に確認することが重要だと考えます。

5位:ビジネスメール詐欺による金銭被害

ビジネスメール詐欺とは企業や組織に送金を要求する偽メールを送信して金銭を窃取する

攻撃手法です。実際に金銭窃取に至るまでに、ターゲット企業の役員等権限者や送金担当者の情報、取引先の担当者や取引内容、等、偽メールを信じ込ませるための様々な情報をリサーチしています。

攻撃パターンとしては、実際に見積書や請求書が送付された後、誤りだったとして攻撃者が用意した口座へ送金させる内容の文書を送付する方法が一つ、あるいは、企業の社長や役員を装って指定する口座に金銭を振り込ませる方法もあります。特に海外からの送金依頼に関する偽メールだと、時差等もあって確認も取りづらいこともあり、偽メール通りに対応してしまうこともあるようです。

よって、電話等のメール以外の手法での確認や金融機関に対する口座の確認、社内の承認プロセスの整備、等を行う必要があると考えます。

6位:内部不正による情報漏えい

企業や組織の従業員、元従業員、パートタイマーや派遣等による金銭目的や私怨からの不適切な機密情報の持ち出し、あるいは、従業員の過失等による情報紛失に基づく情報漏えいを指します。漏えいした情報の重要性や漏えい規模によっては、企業や組織の社会的信用の失墜や、顧客等に対する多額の損害賠償、等が発生する可能性もあります。内部の人間による情報持ち出しは、外部からの不正アクセスよりも実行がはるかに容易であることから、職務分掌の定義や実態との乖離、情報システムに対するアクセス権、アクセスログのモニタリング、等の統制環境を整備し、運用することが重要です。

7位:予期せぬ IT 基盤の障害に伴う業務停止

企業や組織が利用するインターネット上のサービスや、業務システム等で使用するデータセンター設備、ネットワーク、クラウド環境等のIT 基盤に予期せぬ障害が発生した場合、その内容によっては長時間にわたり顧客や従業員がシステムサービスを利用できなくなるケースがあります。その結果として、事業活動を大きく妨げ、売上等のビジネス機会の喪失ばかりでなく、社会的な信用の失墜につながる可能性があります。

特に最近では、大手クラウドサービスの障害によるサービス停止や、台風や地震等の自然災害に起因するライフラインや施設の被災、といったケースが想定されます。

一般にはBCP(業務継続計画)の整備が必要であり、経年劣化を防ぐため、定期的な見直しも行うことが重要です。

8位:インターネット上のサービスへの不正ログイン

インターネット上のサービスやクラウド環境に対して不正に取得されたIDとパスワードにより、不正にログインされることで金銭や個人情報等の重要情報の窃取、等の被害が発生します。IDとパスワードはターゲットとなるクラウド環境やインターネットサービスから漏洩したものでなくても、他から流出したIDとパスワードの組み合わせを流用することで破られる可能性があります。不正ログインが行われると、システム上は本人が操作していると認識されてしまうため、当該システムで行うことができるすべての操作が不正に行われます。例えば、顧客情報リストのダウンロード、不正な商品購入、メールやSNSにおける内容の覗き見や偽投稿の実施、といったことです。

特に昨今のテレワーク化に伴い、リモート作業環境におけるパスワードの覗き見や非セキュリティ回線の利用による通信内容の盗聴により、ID・パスワードが窃取されるリスクが高くなっていると考えられます。一般的なパスワード管理(長く、複雑なパスワード、使い回さない、等)はもちろんのこと、面倒でも二要素認証を利用することが重油と考えます。

9位:不注意による情報漏えい等の被害

日常的に企業等の内部情報を取り扱う従業者が不注意等により個人情報や機密情報を漏えいしてしまうことがあります。例えば、メールの誤送信、重要情報を含む紙媒体や電子媒体(USB)の置忘れや紛失、等が考えられます。このような行為で漏えいし情報が、当該情報の取得者により悪用され、大きな被害をもたらす可能性があります。特に、デジタル化が不十分な企業の場合、テレワーク化が進む中でこうした情報の持ち出し機会が増加するため、情報漏洩リスクが高くなる恐れがあります。

これも当たり前のことですが情報管理に関する規程やルールを定め、面倒でもきちんと運用することが重要です。同時に除法管理を適切に行えるよう、情報リテラシーを向上させるためのトレーニングも行う必要があります。

10位:脆弱性対策情報の公開に伴う悪用増加

普段使用するWindows等のOSやブラウザ、オフィスツール等のソフトウェアは完全ではなく、ソフトウェア開発におけるプログラミングやテストで発見することが困難な脆弱性が多かれ少なかれ内在しています。ソフトウェア開発会社からは定期的に脆弱性を解消する更新プログラムが発表されていますが、一方で未知の脆弱性も存在する可能性は否定できません。こうした脆弱性がソフトウェア開発会社よりも先に不正行為を行う攻撃者に発見された場合、攻撃者はこれを悪用して容易に企業等のネットワークに侵入したり、不適切な操作を行ったりすることが可能となります。

上記の様に開発会社に先んじて脆弱性を発見するのは高いスキルが必要となりますが、より大きな問題は、こうした脆弱性や更新プログラムが公開されているにもかかわらず、「面倒だ」「時間がかかる」「影響があると困る」といった理由でソフトウェアを更新せずに古いバージョンのままで使用し続ける利用者の存在です。脆弱性の内容が公開されているため、攻撃者に高いスキルは必要ではなく、それこそ教科書通りのやり方で脆弱性を突いた攻撃が可能となります。

テレワーク環境であってもソフトウェア更新が随時行う必要があり、企業等はソフトウェア更新が負荷にならない様、リモートアクセス環境を整備する必要があると考えます。また、情報システム開発の中には、更新プログラムを適用することで既存のシステムが動かなくなる可能性を主張しますが、今時そのような考えは成立しないことを認識すべきです。委託元は開発会社に対し、要件として「更新プログラムを適宜適用可能なこと」を追加すべきだと考えます。

「情報セキュリティ10大脅威2021」に関する考察

毎回申し上げていることですが、この10大脅威の順位について、

・「上位」→脅威が大きい→優先度が高い

・「下位」→脅威が小さい→優先度が低いor様子見

と考えてはいけません。この10大脅威は、「その年に話題になった」「その年で社会的影響が大きかった」という観点で選出され、順位付けされている傾向を感じます。「組織」に対する10大脅威では、昨年と比較して3項目が入れ替わっていますが、例えば、昨年9位だった「IoT機器の不正利用」は昨年問題なかったのかと言えば全くそんなことはありません。むしろ、IoT利用の拡大により、セキュリティリスクも増大していると考えます。よってこの順位にとらわれることなく、自社の事業環境に対応したリスクの特定とそれに見合ったセキュリティ対策を検討することが重要です。

また、10大脅威で取り上げられた個々の脅威がそれぞれ独立したものではなく、相互関連性が高いことにも留意する必要があります。IPAが今回注目して欲しいと考えているだろう3位の「テレワーク等のニューノーマルな働き方を狙った攻撃」ですが、具体的な攻撃内容は他のすべての攻撃手法が行われる可能性があります。逆に言えば、これまで構築してきたセキュリティ対策に対して、テレワークの要素を追加する検討が必要だと考えます。

なお、今回発表された「情報セキュリティ10大脅威2021」の詳しい解説は2月下旬にIPAのサイトで公開を予定しているとのことです。

参考

独立行政法人情報処理推進機構(IPA)

「「情報セキュリティ10大脅威 2021」を決定」

上記内容に関するご相談やお問い合わせについては、「お問い合せ」のページからご連絡ください。

デルタエッジコンサルタントでは情報セキュリティ全般にわたっての

・脆弱生の可能性を確認する簡易診断

・情報セキュリティに関する現状評価や見直し支援、ルール等の作成支援

・情報セキュリティに関する研修や訓練等の支援

等のコンサルティングサービスを提供しております。

詳細は、こちらのページをご確認ください。

==>「情報セキュリティ対策支援サービス」

興味や関心がございましたら、ぜひご連絡ください。