2015/08/25

今年の5月に約125万件の個人情報を含む年金情報が流出した日本年金機構は、先週の6月20日に、「不正アクセスによる情報流出事案に関する調査結果報告について」という文書を公開しました。

以前、弊社ブログ「日本年金機構の個人情報流出における課題」でも事件の状況を確認し、課題点を提示しましたが、今回の報告書を確認した上で、改めて弊社の考える課題点と改善の方向性について確認します。

なお、報告書内容は今後のサイバー攻撃を考慮し、一部の情報が伏せられていると考えられます。その点で、一部推測が含まれる可能性のあること、ご了承ください。

事件の経緯の再確認

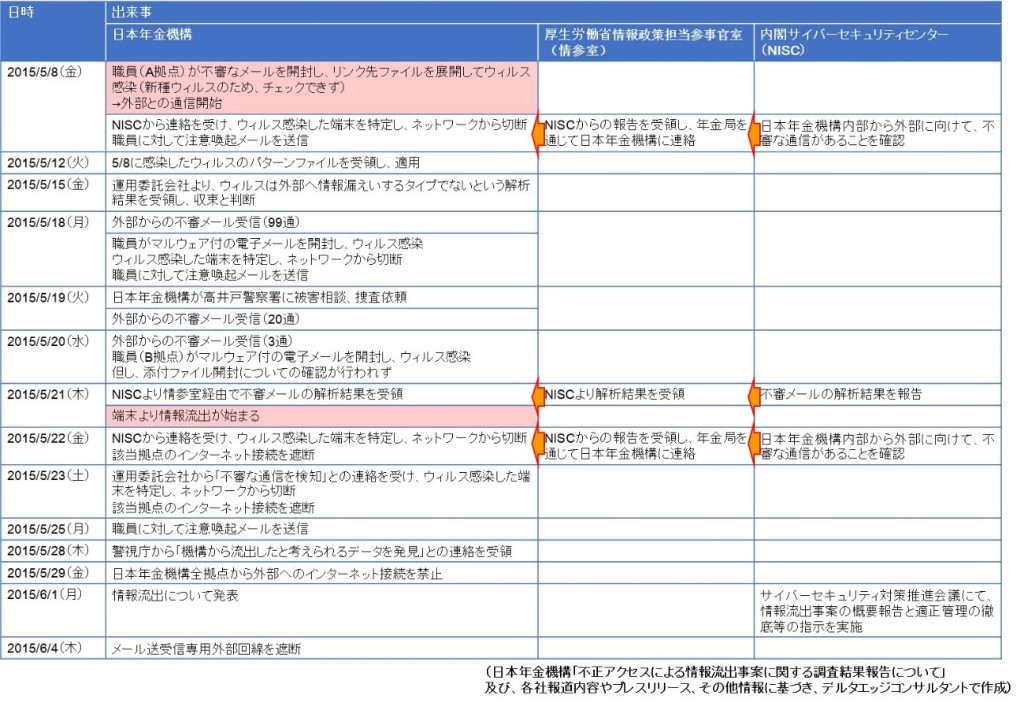

先日のブログに掲載した内容を報告書に基づいて修正、加筆し、かつ日本年金機構、厚生労働省情報政策担当参事官室、内閣サイバーセキュリティセンターそれぞれの動きを纏めました。

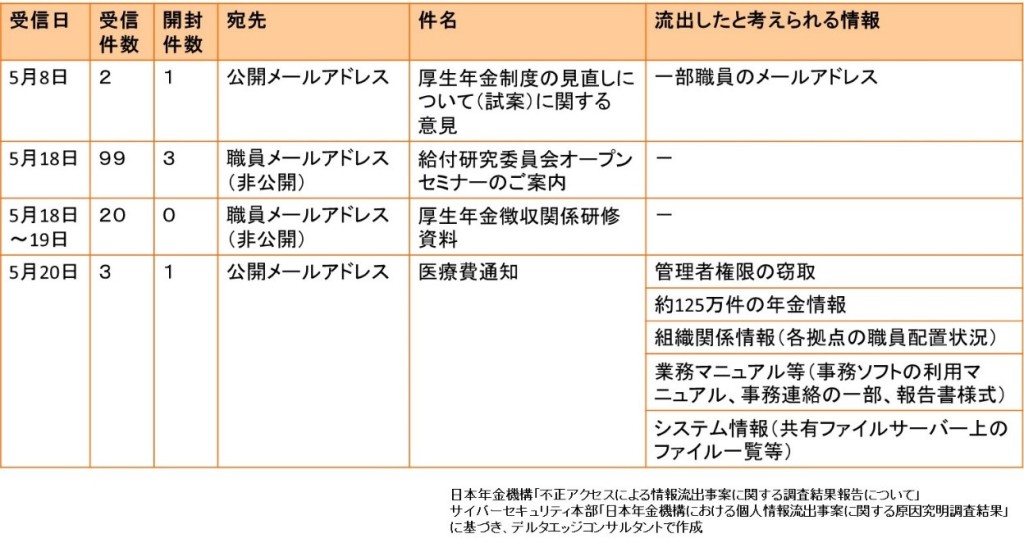

調査の結果、5月8日から20日まで、断続的に不審メールが送信されていました。受信した不審メール、及び実際に情報流出につながった不審メールの概要は、以下の通りです。

日本年金機構の対応における課題

日本年金機構の報告書によると、およそ1か月の期間の対応状況について幾つかの重要なポイントがあり、その時点の対応如何では被害を抑えられる可能性があったとしています。

最初の大きなポイントは、前回のブログでも述べた通り、5月8日の不審メールによるウィルス感染の対応が不十分だったことです。報告書によると、この日に感染したウィルスが5月15日に「外部に情報を漏えいするタイプではない」との報告を受けた結果、事案が収束したという判断を行っています。しかし、実際に通信が行われていたことから感染が発覚したので、何らかの情報が外部に流出した、あるいは遠隔操作でバックドアが作られた等の状況を疑うべきでした。実際、当該報告書を作成する過程でのフォレンジック調査にて、職員のメールアドレスの圧縮ファイルが作成されていたことが確認されています。

この判断ミスも大きいのですが、その判断を行うまでの期間に行ったのは、ウィルス感染した端末の切断と、注意喚起メールの発信だけの様でした。その注意喚起メールも、

| 最近、外部から機構宛に不審なメールが相次いでいます。 送り主の名前に身に覚えのない不審なメールが届いた場合は、 添付文書やURLなどを開封せず削除してください。 (「不正アクセスによる情報流出事案に関する調査結果報告について」別添資料3-1より抜粋) |

というシンプルな内容で、参考情報として標的型メールによる攻撃の一般的な説明が追加されているだけであり、5月8日に送付された不審メールの件名や送付元アドレス、本文内容といった情報が一切知らされていないことです。今回の一連の不審メールは、送信元のメールアドレスやドメイン、リンク先等に共通点が確認できることから、適切に情報開示することでその後の被害を防止できた可能性があります。

次の大きなポイントは、不審メールの受信者に添付ファイルを開封したかどうかの確認を怠ったことです。このことはすなわち、不審メールを受信した後、ウィルス感染したかどうかの調査を行っていないことに等しいことです。5月18日の不審メールでは、「たまたま」外部との通信や情報流出が行われなかったのですが、5月20日のメールではウィルス感染した結果、大量の情報流出が行われてしまいました。報告書によれば、5月20日の時点で管理者権限が窃取され、複数台の端末に感染が拡がりましたが、大量の情報流出が始まったのは5月21日からだとされています。恐らくは感染した端末からアクセス可能なサーバーやその種類、それぞれのサーバーにどのような情報が格納されているかを調査するのに1日程度かかっていたということです。逆に言えば、その1日にウィルス感染状況の把握やネットワーク遮断の措置、等を行っていれば、情報流出を防止できた可能性があります。

特に今回の事件では、NISCが不審な通信を確認したのが金曜日だったので、その時点でネットワークを遮断し、週末に徹底した調査を行うことができれば、業務への影響を最小化し、被害も抑えられる可能性がありました。もちろん、日程については偶然だったのでしょうが、この偶然を活かしきれなかったことは残念なことです。

最後に、全体を通じての対応が担当者ベースで行われ、CIOやセキュリティ担当部長による指示や組織的な対応がされていなかったことも問題視されています。

日本年金機構の情報セキュリティ上の課題

今回の事件では日本年金機構の対応ばかりでなく、情報管理やセキュリティルールに関する問題が指摘されています。

まず、個人情報等の重要情報の管理について、日本年金機構では、

・共有ファイルサーバーには個人情報等の重要情報を保管しない

・例外的に保管する場合はパスワード設定などのセキュリティ措置を行う

というルールがありましたが、徹底が図られていなかったことが判明しました。

報告書では「インターネット接続環境課の共有ファイルサーバーに個人情報を置く」ことを問題視していますが、現実問題としてインターネット接続せずに業務を行うことは難しいと思います。前回も述べたように、今回の事件の問題は、「大量の個人情報を置く」ことを「常態化」していたことにあります。そして、この状態をどうにかするではなく、そもそも顧客情報を抽出してファイルサーバーに置かざるを得ない、基幹システムの仕組みを検討しなければならないと考えます。

また、セキュリティに関するルール化や意識浸透も不十分であったと指摘されています。報告書では、計5名の職員が不審メールのリンク先をアクセス、または添付ファイルを展開したのですが、うち4名は不審メールを受信したことを報告していなかったと記されています。また、業務終了時に電源を落とすことになっていましたが、ウィルス感染したPCの一部は、電源を落とさないまま職員が帰宅するケースもあり、結果として夜間や週末にデータ流出が止まることなく行われたという結果になっております。

他にも、紹介した通り、不審メールが送付された場合の注意喚起メールの内容、不審メール受信者に対する添付ファイル等アクセスの確認、共有サーバーに置かれた重要情報の管理、等でルールが決まっていなかったり、ルール通りに運用されていなかったりといった事象が見られました。

企業や組織で再確認、再検討すべき事項

日本年金機構では、今回の事件における諸問題について、

「ガバナンスの脆弱さ、組織としての一体感の不足、リーダーシップの不足、ルールの不徹底となど旧社保庁時代から指摘されてきた諸問題」

「公的年金制度を請け負うという緊張感、責任感、使命感が役職員全員に共有されるに至ってなかったという組織全体の基本姿勢に関わる問題」

が根底にあるとし、こうした積年の問題の解消・解決が急務であるとしています。しかし、カバナンスや基本姿勢の問題だと、解決までに長い期間が必要とされます。その間にも年金業務は継続し、マイナンバー等の新しい制度とのリンクも要求されていきます。もちろん、組織の風土を変えることは重要ですが、より即効性のある、効果的な施策を行う必要があるでしょう。

もう一つ気になるのは、流出した情報が年金情報だけでなく、職員の配置状況や業務マニュアルも含まれていることです。具体的な内容はわかりませんが、こうした情報を入手した者が内容を分析し、悪用する可能性もあります。例えば、業務マニュアルに電話応対等の手順が含まれていると、実際の職員の名前をかたって、職員と同様の電話応対をし、特殊詐欺につなげる可能性も否定できません。日本年金機構は年金情報以外の流出情報についても再確認し、必要に応じて手順の改変等行う必要があります。

それでは、日本年金機構以外の組織や企業はこの事件から何を学び、どう対処すればよいでしょうか。ここでは以下の点について注目します。

1.セキュリティ規程等の定期的見直しと遵守状況の確認

2.外部公開アドレスにおける対処ルールの策定

3.セキュリティ訓練の実施

1.セキュリティ規程等の定期的見直しと遵守状況の確認

皆さんの企業や組織では、セキュリティ規程や実施手順等について、どのくらいの頻度で見直されているでしょうか。サイバー攻撃などの情報セキュリティの世界では、その手段や手口は毎日の様に進化し、多様化、複雑化しています。これに合わせて、企業や組織のセキュリティ対策の内容や製品、サービスも変化することもあります。その様なセキュリティ関連の連絡事項は、随時社内メールや掲示板で案内されているとは思いますが、最終的には規定文書に反映させる必要があります。

しかし、規程への反映作業がおろそかにされた結果、規程が陳腐化してしまい、実態と合っていない、時には実態と相反するような内容の規程を見かけることがあります。規程や実施手順等の文書について見直しの手順やサイクルを決めて実施するよう、対応すべきです。

一方で、セキュリティに関する規程や実施手順の内容が理想化しすぎており、実態の業務と適合させるに無理がある状況を見ることがあります。そのような場合、日本年金機構のファイルサーバーの様に、例外措置という逃げ道を作り、やがてその例外措置が組織として当たり前の対応となってしまうことがあります。こうした例外措置はほとんどの場合、利便性を追求するあまり、安全性をおろそかにする結果となるケースがほとんどです。

これを防止するための方法の一つとして、遵守状況や例外措置利用をチェックリストによって確認し、遵守されていない事項や、長期に渡って例外措置が実施されていないか確認することが考えられます。確認した内容はそれで終わりではなく、経営への報告や社内に公開する等、是正を促す措置を行うべきです。また、遵守されていないという回答が多い事項については、業務内容や実施環境を再確認し、セキュリティで実施すべき内容とミスマッチが起きていないか確認することも必要です。

2.外部公開アドレスにおける対処ルールの策定

今回の日本年金機構の事件では、外部に公開しているメールアドレスに対して攻撃が行われました。上記に提示した不審メールの状況を見ると、外部公開アドレスによる攻撃が最終的に情報流出につながっています。もしかしたら、自分のメールアドレスに着信したメールのチェックは実施する一方で、こうした、複数人で管理しているかもしれない固定のメールアドレスに着信したメールについては、チェックがおざなりだった可能性があります。

今回の様に、外部公開アドレスにまず攻撃を仕掛け、情報を収集した後に、従業員個々のメールアドレスに本格的に攻撃をかける手法が今後も増える可能性があります。例えば今回の事件の最初の不審メールは、各地方局の調達関連の公開メールアドレスに送付されたという報道がありました。そのアドレスに対して、「厚生年金制度の見直しについて(試案)に関する意見」という件名は、公開メールアドレスの目的と合っていません。そのようなメールに対して、お客様から頂いたメールという意識があると、内容はどうなのか、必要に応じて該当部署に転送しようか、と考え、不用意にメールを開封したり、添付ファイルやリンクを参照したりすることにつながるかもしれません。しかし、今回の様に攻撃メールが送信される可能性を考えると、送信間違いとして内容を確認するか、あるいは不審メールとして開封もせずにセキュリティチームに転送し、調査を依頼するといった対応をルール化する必要があるのではないでしょうか。また、こうしたメールアドレスに特定の専用PCで操作することで、ウィルス感染等の被害を最小化することも検討すべきです。

ある特定の目的のために作成されたメールアドレスや、そこに着信したメールへの対処手順について、その目的に沿ったルールを策定し、対処することが必要だと考えます。

3.セキュリティ訓練の実施

企業や組織のほとんどは、セキュリティに関する研修を従業者に対して行っていますが、訓練まで行っている企業や組織はそれほど多くありません。今回の日本年金機構の事件のように突発的に対処しなければならない事象が発生した場合、どこまで適切に対処できるかがポイントになります。また、対処手順を文書化している場合もありますが、その文書自体が実態に即しておらず、混乱のもとになってしまう場合もあります。

事前にウィルス感染等を想定した訓練を行うことで、対処手順の適切性を確認し、担当者に経験させることで、実際に事故が起きても混乱せずに対処することが可能になると考えます。

上記内容に関するご相談やお問い合わせについては、「お問い合せ」のページからご連絡ください。

デルタエッジコンサルタントでは

・セキュリティ規程等の作成や見直し

・セキュリティ実施状況の評価

・セキュリティ教育や訓練

等のコンサルティングサービスやアドバイザリサービスを提供しております。

詳細はこちらのページをご確認ください。

==>「コンサルティングサービス-リスク管理」のページ