先日、JTBが標的型攻撃メールの被害に遭い、最大で約793万人分の個人情報が流出した可能性があると発表しました。日本年金機構の個人情報流出事件でも、そのきっかけは標的型攻撃メールでした。また、最近はランサムウェアに関する被害も増えてきています。ランサムウェアとはファイルを暗号化する等の方法でPCのデータや操作を妨害して「人質」とすることで、機能回復させるための「身代金(Ransom)」を要求する、悪意のあるプログラムです。

こうした被害の多くは、標的型攻撃のメールや無差別に送付された不審なメールをきっかけとして、添付ファイルに埋め込まれたマルウェアや、メール本文のリンク先のフィッシングサイトへの誘導によって引き起こされています。日本の企業では従業員に対してセキュリティ研修を実施しているところが多いのですが、こうした事件は後を絶ちません。

今回は現状のセキュリティ教育の問題点と改善案について考えてみます。

ランサムウェアによる被害状況

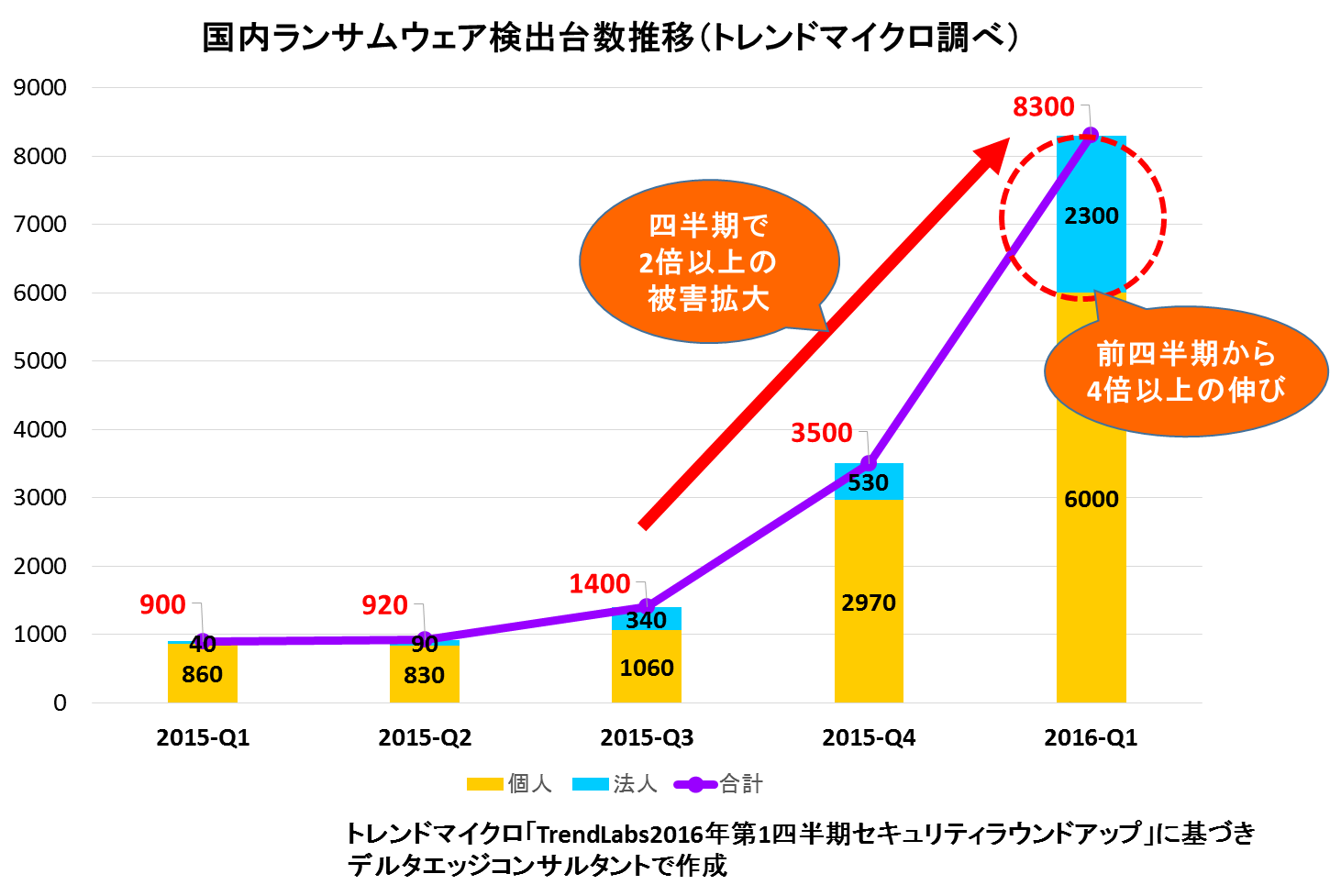

上記で述べたランサムウェアの被害状況について、もう少し詳しく確認します。先日、トレンドマイクロから発表されたレポートによると、ランサムウェアの感染被害が急拡大していることがわかります。国内では2015年後半から被害が急増しており、四半期で2倍以上の伸びを示しております。2016年第1四半期のランサムウェア検出台数は8,000件を超えており、昨年1年間の検出台数を既に上回っております。

被害状況を個人と法人とに分けて確認してみると、昨年は個人ユースのPCにおける被害が多かったのですが、今年に入って法人ユーザーの被害拡大が顕著となっています。前四半期と比較してみると、個人ユーザーの被害は約2倍ですが、法人ユーザーの被害は4倍以上となっております。

ランサムウェアは金銭目的の攻撃であることから、インターネットバンキングにおける不正送金と同様、より資金があると考えられる法人組織にターゲットをシフトしてきていると考えられます。法人の場合、ランサムウェアに感染したPCだけでなく、ネットワーク接続されたファイルサーバーのドライブも暗号化の対象となってしまうため、ダメージが非常に大きくなります。そのため、暗号化されたデータファイルを復旧しないと業務を継続できず、かつバックアップからの復旧に多大な時間がかかるような場合は、金銭の支払いに応じる可能性が高いと考えられることも、ターゲットが法人にシフトする一因であると考えられます。

一般的なセキュリティ教育の問題点

標的型攻撃のメールや、ランサムウェアの埋め込まれたメールを、なぜ従業員は展開してしまうのでしょうか?それは従来のセキュリティ対策の考え方に一因があると考えられます。

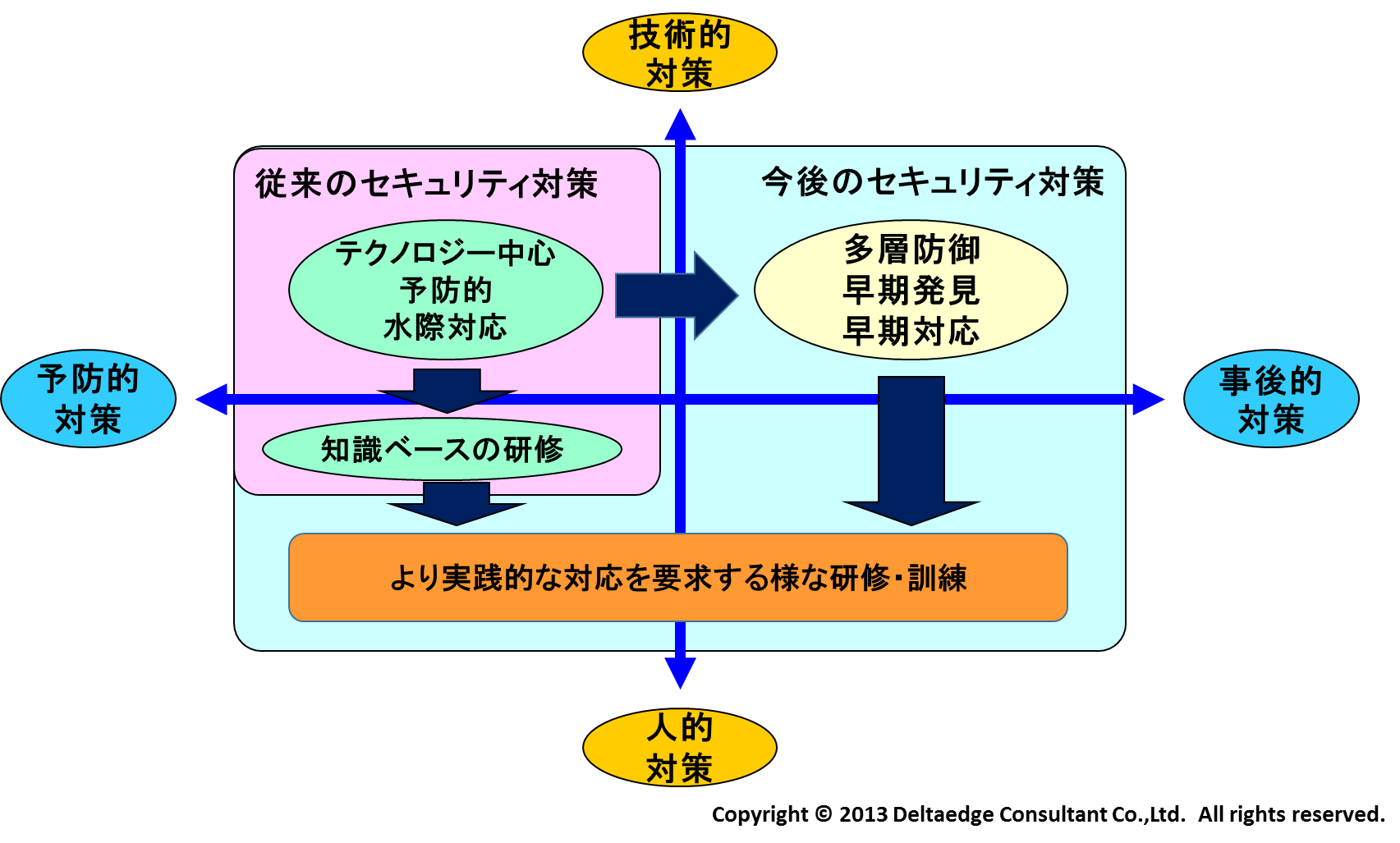

従来の企業におけるセキュリティ対策は予防的対策に重点が置かれていました。基本的には

「社内ネットワークにはウィルスの侵入や不正アクセスはさせない」

という考え方であり、技術的な対策を中心に行われていました。インターネットと社内ネットワークの境にはファイアーウォールを設置し、従業員が使用する端末やサーバー機にはウィルス対策ソフトをインストールして外部からの攻撃を防御してきました。従業員に対してはこうした対策内容を背景に、知識ベースの教育が行われてきました。

しかし、攻撃手法やマルウェアなどの高度化が進むと、完全な水際対策で防御することが困難になってきます。攻撃者にとっては何百、何千と送付したメールのうち、一つでも開封され、添付ファイルを展開したり、リンク先にアクセスしたりさえすれば、当該PCが接続するネットワークに対して、あっという間にマルウェアが拡散されてしまいます。そのためには、セキュリティ対策における考え方を

「あらゆるセキュリティ対策に破られないものはない」

というように転換し、予防に加えて早期発見、早期対応を行う必要があります。技術面では重要情報までに幾つもの障壁がある多層防御の仕組みを構築し、攻撃に時間をかけている間に発見できるように対応できるようにシフトしています。人的な面では知識ベースの研修だけではなく、より実践的な対応を可能とするような研修を行うことが求められていると考えております。

実践的な研修とは? - 「不審なメール」を見分けられますか?

それでは何故従業員の研修をより実践的にすべきなのでしょうか。それは標的型攻撃であれ、無差別な攻撃であれ、電子メールによる攻撃がきっかけとなることが多いからです。電子メールはその性質から、ファイアーウォールで止められたりすることなく、メールサーバーまで侵入することができます。何百、何千と送られた電子メールの一つでも不適切な操作が行われれば、簡単に内部ネットワークの情報を探り、外部とのバックドアを開設し、遠隔操作やデータ持出しを行うことができます。そのため、実際に電子メールの対処を行う従業員に適切な対応をさせることが重要なポイントとなります。

一般の従業員に向けた研修やe-ラーニングでは、

「不審なメールの添付ファイルを開いたり、リンク先にアクセスしたりしない」

と教えられます。それは当然だと思う人がほとんどでしょう。

それでは、どのくらいの方々が

「不審なメール」

を適格に判断できているでしょうか?

「不審なメール」を見分ける観点は幾つかあります。代表的なのは、以下の様な事象です。

1.差出人メールアドレスがおかしい

2.本文中のリンク先URLがおかしい

3.添付ファイルが実行ファイルやマクロのある文書ファイル

4.電子メールの件名や本文が日本語の言い回しとしておかしい

5.本文中のフォントや漢字表記がおかしい

等々

1.差出人メールアドレスがおかしい

差出人アドレスがyahoo(@yahoo.co.jp)やGmail(@gmail.com)等のフリーメールによるアドレス、携帯電話によるアドレス、ランダムな文字列で構成されているアドレスであれば見分けがつきますが、表示をうまく偽装して送付されてくる電子メールもあります。例えば、表示上は著名な企業などを示しているのに、実際は全く関係のない海外ドメインからのアドレスであることもあります。差出人メールアドレスと、メール本文末尾のシグネチャーに記載されているメールアドレスが一致しないこともあります。

2.本文中のリンク先URLがおかしい

これも1.同様、表示上は著名な企業などを示しているにもかかわらず、実際は海外のフィッシングサイトのURLにアクセスするよう、偽装表示しているケースが散見されます。

3.添付ファイルが実行ファイルやマクロのある文書ファイル

添付ファイルが明らかに実行ファイルやマクロの埋め込まれた文書ファイルの場合に展開することは無いと思います。ツールによってはウィルスチェックをしてくれる場合もあります。しかし、これが.zipなどの圧縮ファイルとして送られてくると、何故かこの圧縮ファイルを解凍して中身のファイルを展開するケースがあります。また、拡張子を誤魔化して実行ファイルを文書ファイルに見せかけたり、添付ファイルのアイコンをオフィス文書のアイコンに変えたりすることで偽装するケースも散見されます。

4.電子メールの件名や本文が日本語の言い回しとしておかしい

5.本文中のフォントや漢字表記がおかしい

以前は日本語という障壁が大きく、海外の攻撃者から送付されてくる電子メールの件名や本文の内容が、いかにも翻訳ソフトを使いました、という言い回しがされていたり、攻撃者の母国で使用されるフォントが使用されていたりすることで見分けることができました。しかし最近では翻訳ソフトの精度も上がってきており、簡潔な文章であれば見分けがつかない場合もあります。また、日本企業と海外との連絡が頻繁に行われるようになった結果、実際にビジネスでやり取りされているメールが外部流出し、これ流用することで言語の問題をクリアするケースも出てきています。

以上はごくごく初歩的な内容ですが、それさえも研修内容に盛り込まれていないケースが散見されます。単純に「不審なメール」と言っても、このような抽象的な表現では従業員によって受け取り方が異なります。なるべく具体的な内容を伝え、実際の業務活動に反映できるよう、カリキュラムを再確認すべきです。

セキュリティ研修の目的はあくまでも

「不審なメールによる内部ネットワークへの侵入をさせない」

ことにあるのであって、研修を行う事態が目的でないことを認識すべきです。

公開されているメールアドレスにご用心

標的型攻撃に関するニュースが報道された際に、攻撃者がどのようにして攻撃対象のメールアドレスを取得したか疑問に思う方々はいらっしゃるでしょうか。

中には他のサイトから搾取したり、名刺等の情報をかき集めたりする場合もあるでしょうが、多くの場合はホームページ等で公開されているメールアドレスに対して攻撃メールを送信するケースが多いと考えられます。公開メールアドレスについて、様々な問い合わせや連絡等の電子メールが送信されていると思われます。また、受け釣る企業や組織の側も、こうしたメールアドレスに送付された内容を確認する担当者がパートタイマーのオペレーターだったりするケースもあります。問題は、こうした公開メールアドレスの受付を担当する方々に「不審メールが送信されるかもしれない」、という意識があったのかどうか、という点にあります。

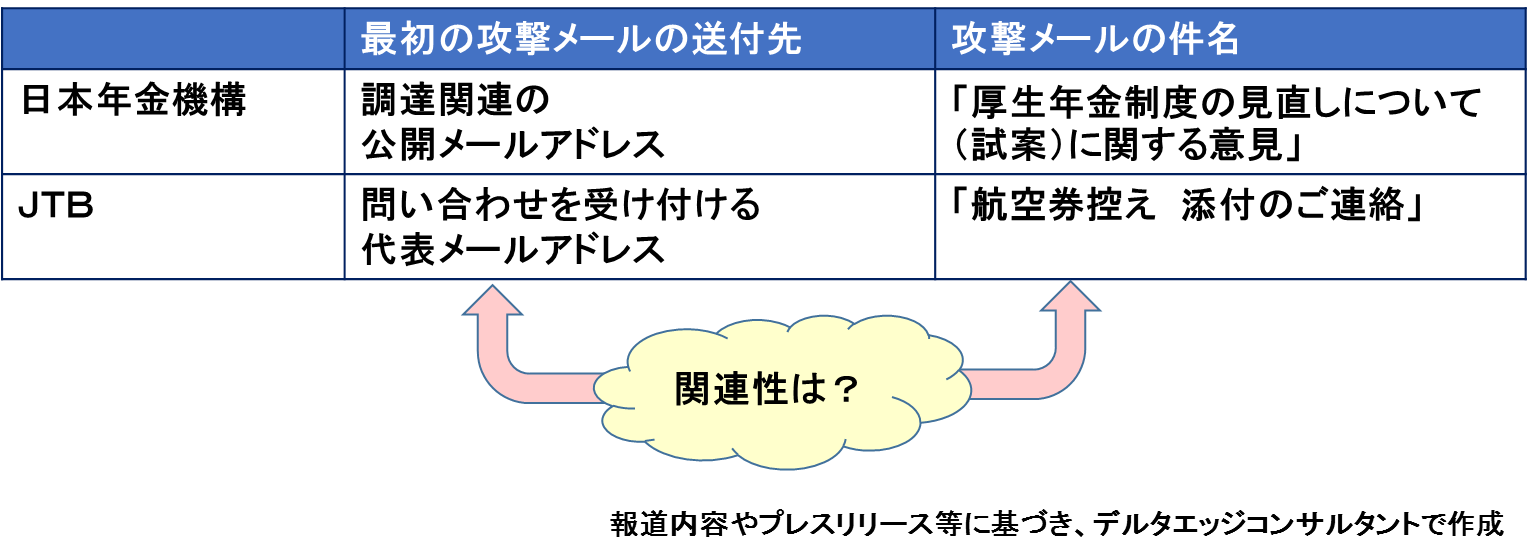

日本年金機構とJTBそれぞれのケースで、最初の攻撃メールの送付先と件名を確認すると、以下の通りです。

両者ともに、公開メールアドレスの目的や用途と件名とに関連性は感じられず、むしろ違和感しかありません。両者ともに記者会見で主張するように

「極めて精巧」「開封は止むを得ない」

という内容ではありません。もちろん、大量のメールを捌くために機械的な対応とならざるを得ない事情もあるかもしれません。上記のケースではメール送付先と件名に違和感しかありませんが、逆にこうした公開メールアドレスに対して適切な件名で、適切な内容の攻撃メールが送付されている事案が既にあるかもしれません。

このような事実を踏まえ、公開メールアドレスに対する運用状況を再確認し、技術的な対策やオペレーター対象のトレーニング等、必要な措置を検討する必要があると考えます。

上記内容に関するご相談やお問い合わせについては、「お問い合せ」のページからご連絡ください。

デルタエッジコンサルタントでは情報セキュリティ全般にわたっての

・脆弱生の可能性を確認する簡易診断

・情報セキュリティに関する現状評価や見直し支援、ルール等の作成支援

・情報セキュリティに関する研修や訓練等の支援

等のコンサルティングサービスを提供しております。

詳細は、こちらのページをご確認ください。

==>「情報セキュリティ対策支援サービス」

興味や関心がございましたら、ぜひご連絡ください。